理解登录报错401:原因与解决之道

当您满怀期待地输入用户名和密码,点击登录按钮,屏幕上却赫然显示“401 Unauthorized”错误时,那种被拒之门外的挫败感不言而喻,这个看似简单的代码背后,隐藏着身份验证环节的复杂运作。

401错误的本质:身份验证的缺失

HTTP状态码401的核心含义是“未经授权”,您的浏览器(客户端)向服务器发出了访问某个受保护资源的请求,但服务器无法确认您拥有访问该资源的合法身份凭证,通俗地说,服务器在问:“你是谁?请证明你有资格进入。”

这不同于403(禁止访问),403意味着服务器知道你是谁,但明确拒绝你的访问权限,401则停留在身份验证的门槛上。

为何被拒之门外?常见原因排查

基础凭证问题:最常见的第一步失误

- 用户名/密码错误: 最直接的原因,大小写混淆、键盘误触、忘记修改后的密码均属常见情况。

- 账户锁定/禁用: 多次失败尝试可能触发安全机制暂时锁定账户,或管理员已禁用该账户。

- 凭证未发送: 浏览器可能未能正确携带登录信息(如Authorization头)。

会话与凭证失效:时效性的挑战

- 会话超时: 长时间未操作,服务器为安全考虑自动终止了登录会话,刷新页面或重新登录通常可解。

- 令牌过期: 现代认证常使用令牌(如JWT),令牌一旦过期,即使用户未登出也会触发401错误,需要获取新令牌。

- 证书失效: 使用客户端证书认证时,证书过期或不被信任会导致401。

服务器端配置:规则决定通行

- 保护资源未正确配置: 管理员可能对特定页面或API端点设置了访问控制,但配置有误(如权限未正确分配)。

- 认证方式不匹配: 服务器期望某种认证方式(如Basic Auth, Bearer Token, OAuth),但客户端未按此方式提供凭证。

- 跨域问题(CORS): 前端应用与API服务不同源时,浏览器安全机制可能阻止包含凭证的请求,导致预检请求失败或服务器因缺失凭证返回401,需正确配置CORS策略。

客户端缓存与干扰:历史遗留的障碍

- 陈旧缓存: 浏览器可能缓存了旧的、无效的认证信息或错误页面,清除浏览器缓存(尤其是“缓存的图片和文件”)往往有效。

- 插件/扩展干扰: 某些广告拦截器、隐私保护扩展或安全软件可能修改或阻止认证请求头。

逐步解决:重获访问权限

双重检查凭证: 耐心、仔细地重新输入用户名和密码,善用密码管理工具避免输入错误,确认键盘Caps Lock状态。

刷新与重登: 简单尝试刷新页面,若无效,主动退出登录状态,然后重新输入凭证进行登录。

清除浏览器数据: 清除缓存、Cookie及站点数据(通常在浏览器设置 -> 隐私与安全 -> 清除浏览数据),选择“所有时间”范围更彻底,重启浏览器。

排查插件干扰: 尝试在无痕/隐私模式下登录(此模式通常默认禁用大部分扩展),若成功登录,则需逐一禁用常规模式下的扩展以定位问题源头。

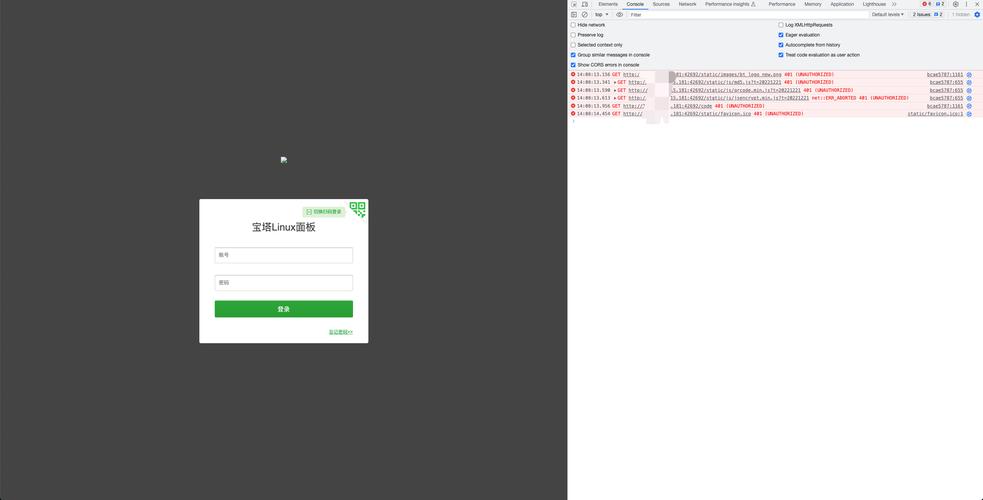

关注错误详情: 服务器有时会在401响应中包含更具体的错误信息(在响应头或Body中),浏览器开发者工具(F12 -> Network标签页)是查看这些细节的关键,留意如

WWW-Authenticate响应头,它会指明服务器期望的认证类型(如Basic realm="...")。检查账户状态: 确认账户未被锁定或禁用,如有“忘记密码”功能,尝试重置,联系系统管理员或查看服务状态公告。

审视网络环境: 复杂的企业网络或代理可能拦截或修改请求,尝试切换网络环境(如使用手机热点)测试。

留意API/应用特殊性: 开发者需确认:

- 请求是否正确携带了认证头(如

Authorization: Bearer <token>)。 - Token是否有效且在有效期内。

- CORS配置是否正确允许了来源域并允许携带凭证(

Access-Control-Allow-Credentials: true)。 - 后端认证中间件逻辑是否正确处理了凭证。

- 请求是否正确携带了认证头(如

作为网站维护者

401错误虽令人困扰,但其存在是网络安全的基石,它迫使系统明确验证每一个试图访问受限资源的实体,是保护用户数据与系统完整性的重要防线,理解其成因并掌握排查方法,不仅能快速解决用户登录障碍,更是提升服务可靠性与用户信任度的关键,每一次成功的认证背后,都是用户与系统之间一次安全的握手。

确保登录流程顺畅、错误信息清晰友好、提供有效的自助解决途径(如密码重置),能显著降低用户遭遇401时的焦虑感,技术层面的严谨与用户层面的关怀相结合,方能打造值得信赖的在线体验。