在CentOS操作系统中,用户提权是指将普通用户的权限提升到超级用户(root)的权限,这种操作在系统管理和维护过程中非常常见,但也需要谨慎使用,以避免对系统安全和稳定性造成影响,本文将详细介绍如何在CentOS中进行用户提权的几种方法,包括su命令、sudo命令以及通过修改文件权限位的方法。

一、使用`su`命令提权

1.su命令简介

su是“switch user”的缩写,用于切换当前登录的用户,通过su命令,普通用户可以切换到root用户或其他具有适当权限的用户。

2. 使用方法

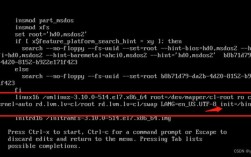

切换到root用户:在终端中输入su,然后输入root密码即可切换到root用户。

- su

退出root用户:输入exit命令返回到普通用户。

- exit

3. 注意事项

使用su命令需要知道root用户的密码。

频繁使用su命令可能会增加系统被恶意利用的风险,因此建议仅在必要时使用。

二、使用`sudo`命令提权

1.sudo命令简介

sudo允许普通用户以超级用户的身份执行特定命令,而无需切换到root用户,这在需要临时提升权限时非常有用。

2. 配置和使用

配置sudoers文件:管理员可以通过编辑/etc/sudoers文件来授权普通用户使用sudo命令,建议使用visudo命令来编辑该文件,以确保语法正确。

- sudo visudo

添加如下行以授权特定用户(例如username)无密码使用sudo执行所有命令:

- username ALL=(ALL) NOPASSWD: ALL

使用sudo执行命令:普通用户可以通过sudo命令来执行需要root权限的命令。

- sudo commandtoexecute

安装软件包:

- sudo yum install package_name

3. 注意事项

sudo命令更安全,因为它仅提供临时权限,并且可以记录所有通过sudo执行的命令,便于审计。

定期检查和更新/etc/sudoers文件,确保只有授权用户能够使用sudo命令。

三、通过修改文件权限位提权

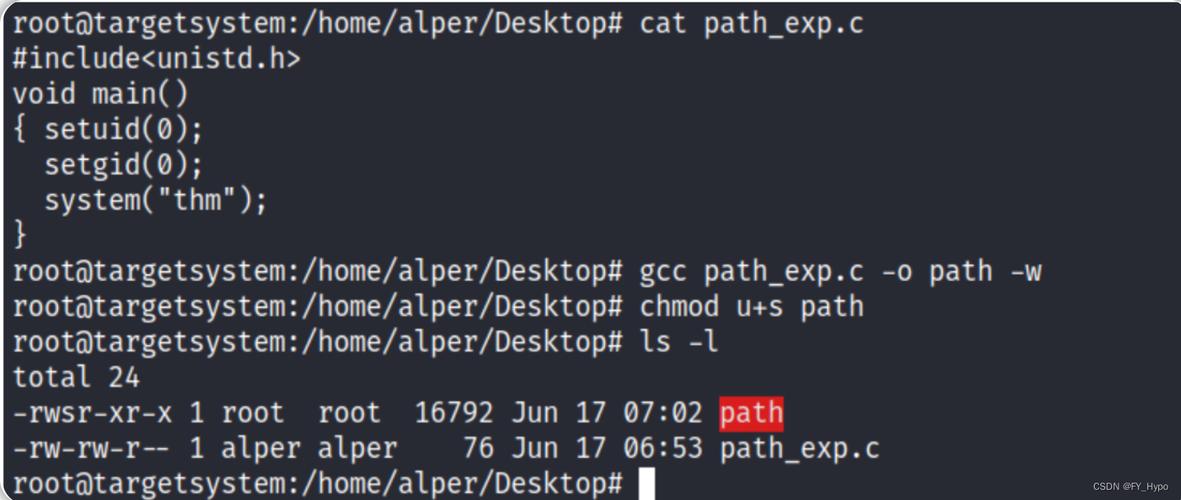

1. setuid、setgid和sticky位简介

这些权限位用于改变文件或可执行程序的权限,以便在执行时获得文件所有者或组的权限,而不需要用户提供密码或交互。

2. 使用方法

setuid:如果一个文件的setuid位被设置,当普通用户执行该文件时,该文件将以文件所有者的权限运行。

- chmod +s filename

setgid:类似于setuid,但应用于文件的组权限,当一个文件的setgid位被设置,执行该文件的用户将以文件所属组的权限运行。

- chmod +g filename

sticky位:主要用于目录,防止普通用户删除其他用户在该目录下创建的文件。

- chmod +t directory_name

3. 注意事项

设置setuid和setgid位需要谨慎,因为它们可能会带来安全隐患。

确保只有必要的文件设置了这些权限位,并定期审查这些设置。

四、Capability能力介绍及应用

1. Capability简介

传统的Unix权限模型中,进程要么是普通用户,要么是超级用户(root),而超级用户具有系统上所有资源的完全控制权,这种二元的权限模型过于粗糙,可能会导致过多的权限被授予进程。"Capability"是一种更细粒度的权限控制方式,它允许进程只获得执行特定操作所需的权限,而不需要完整的超级用户权限。

2. 常见的Capability能力及示例

CAP_NET_BIND_SERVICE:允许进程绑定小于1024的端口,而无需root权限,场景:Web服务器、数据库服务器等。

CAP_SYS_ADMIN:允许执行系统管理任务,但仍受到限制,场景:容器管理、挂载文件系统等。

CAP_DAC_OVERRIDE:允许进程忽略文件访问权限限制,场景:防火墙配置工具等。

CAP_SETUID和CAP_SETGID:允许进程使用setuid和setgid权限,场景:执行特定命令或任务。

3. 使用方法

可以使用setcap命令来设置文件的Capability,

- sudo setcap cap_net_bind_service=+ep /path/to/executable

这将允许指定的可执行文件绑定小于1024的端口,而无需root权限。

在进行用户提权操作时,应遵循以下最佳实践:

1、最小权限原则:仅授予用户执行其任务所需的最小权限,避免过度授权。

2、定期审计:定期检查系统的权限设置,确保没有不必要的权限被授予。

3、使用sudo而非su:尽可能使用sudo命令,因为它提供了更好的安全性和审计功能。

4、谨慎使用setuid和setgid:仅在必要时设置这些权限位,并确保文件的安全性。

5、利用Capability进行细粒度控制:根据具体需求设置Capability,以实现更精细的权限控制。

在CentOS中进行用户提权操作时,需要综合考虑安全性和便捷性,合理选择提权方法,并严格遵守最佳实践,以确保系统的安全和稳定运行。