CentOS PAM 详解

一、PAM

1.1 什么是 PAM?

可插入认证模块(Pluggable Authentication Modules,简称 PAM)是一套灵活的认证机制,通过动态加载的方式实现对用户身份验证的多样化需求,在 CentOS 系统中,PAM 提供了一种统一的接口,用于各种身份验证和服务授权,而无需修改应用程序本身。

1.2 PAM 的主要功能

PAM 允许系统管理员为不同的服务配置不同的认证方式,如login、su、sshd 等,它主要提供以下功能:

认证管理 (auth):验证用户的身份。

账户管理 (account):检查账户状态,如是否被禁用或过期。

密码管理 (password):更新用户密码。

会话管理 (session):管理用户的登录和登出会话。

1.3 PAM 的优点

灵活性:可以根据需要配置不同的认证方式,支持本地认证、LDAP、Kerberos 等多种方式。

模块化设计:新的认证方式可以方便地加入,不需要更改已有的应用程序代码。

安全性:通过集中管理认证策略,减少安全漏洞的风险。

二、PAM 配置文件结构

2.1 PAM 配置文件位置

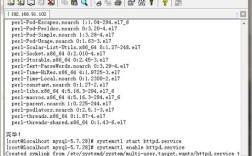

PAM 的配置文件通常位于/etc/pam.d/ 目录下,文件名通常是服务名称,如login、sshd 等,每个文件包含一个或多个配置行,每行定义一个模块及其参数。

2.2 配置文件语法

PAM 配置文件的语法如下:

- <type> control modulepath modulearguments>

type:模块类型,常见的有auth、account、password、session。

control:控制标志,决定模块返回值的处理方式,如required、requisite、sufficient、optional。

modulepath:模块路径,通常是/lib64/security/ 下的共享库文件。

modulearguments:传递给模块的参数。

2.3 常用控制标志

required:必须成功,失败则整体失败。

requisite:必须成功,失败则立即返回失败。

sufficient:成功则整体成功,不再检查后续模块。

optional:可选项,不影响总体结果。

include:引入其他配置文件。

三、PAM 模块类型

3.1 认证管理 (auth)

处理用户身份验证,确保用户输入的凭据正确。

- auth required pam_unix.so nullok_secure

此行表示使用pam_Unix.so 模块进行 Unix 风格的身份验证。

3.2 账户管理 (account)

检查账户的状态,如是否过期或被禁用。

- account required pam_unix.so

此行表示使用pam_unix.so 模块检查账户状态。

3.3 密码管理 (password)

处理密码相关的操作,如修改密码。

- password requisite pam_pwquality.so retry=3

此行表示使用pam_pwquality.so 模块检查新密码的质量,最多重试三次。

3.4 会话管理 (session)

管理用户的登录和登出会话。

- session required pam_loginuid.so pam_loginuid=

此行表示使用pam_loginuid.so 模块设置用户的登录 ID。

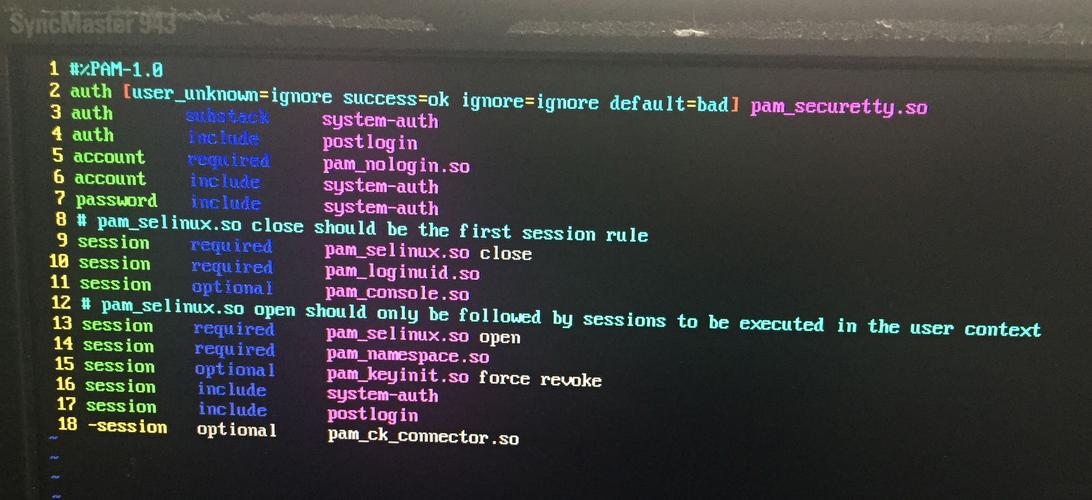

四、PAM 配置实例分析

4.1 login 服务配置示例

- #%PAM1.0

- auth required pam_env.so readenv=1 envfile=/etc/profile

- auth required pam_unix.so nullok_secure try_first_pass

- auth requisite pam_succeed_if.so uid < 1000 quiet_success

- account required pam_unix.so

- session required pam_unix.so

该配置表示:

读取环境变量。

使用 Unix 认证方式。

如果用户 UID 小于 1000,则认证成功。

检查账户状态。

开始用户会话。

4.2 sshd 服务配置示例

- #%PAM1.0

- auth required pam_sepermit.so

- auth include passwordauth

- account required pam_nologin.so

- account include passwordauth

- password include passwordauth

- session required pam_loginuid.so pam_loginuid=

- session required pam_selinux.so close

- session required pam_namespace.so

- session optional pam_keyinit.so force revoke

- session include passwordauth

该配置表示:

使用 Selinux 认证。

包括密码认证。

禁止非登录用户访问。

包括密码认证。

设置用户登录 ID。

关闭 Selinux。

命名空间管理。

可选的密钥初始化。

包括密码认证。

五、常见问题与解决方案

5.1 PAM 认证失败怎么办?

首先检查相关 PAM 模块是否正确安装并可用,然后查看日志文件(如/var/log/secure)以获取详细的错误信息,常见的解决办法包括:

确保配置文件中没有语法错误。

确保所有引用的模块存在且路径正确。

检查账户状态,确保没有被禁用或过期。

5.2 如何更改 PAM 配置使 su 命令不提示输入密码?

编辑/etc/pam.d/su 文件,添加或修改以下行:

- auth sufficient pam_rootok.so

这将使得root 用户在使用su 命令时不需要输入密码。

5.3 PAM 配置无法生效怎么办?

如果修改了 PAM 配置文件后无法立即生效,可以尝试重新启动相关服务或者执行以下命令:

- 重新配置 PAM

- /usr/sbin/pamconfig add /etc/pam.d/other_service_name

确保所有配置正确加载。

6.1 PAM 的重要性

PAM 提供了一种灵活且强大的身份验证机制,能够显著提升系统的安全性和管理效率,通过合理配置 PAM,可以实现多种认证方式的无缝集成,满足不同场景下的安全需求。

6.2 最佳实践建议

定期检查和更新 PAM 配置:确保配置文件的正确性和一致性。

使用详细的日志记录:定期查看日志文件,及时发现和解决潜在的安全问题。

根据实际需求选择合适的认证方式:结合业务需求选择适当的认证方式,避免过度复杂或不必要的配置。