CentOS渗透工具的应用场景与安全实践

在网络安全领域,渗透测试是评估系统漏洞和防御能力的重要手段,对于使用CentOS系统的管理员或安全从业者而言,熟悉渗透工具的功能与合理应用,不仅能提升系统防护水平,还能更好地理解攻击者视角,本文将从工具分类、核心功能及使用规范等角度展开,帮助读者建立对CentOS渗透工具的全面认知。

一、渗透测试工具的分类与核心价值

渗透工具按功能可分为信息收集、漏洞扫描、权限提升、密码破解等多个类别,在CentOS环境下,工具的选择需兼顾兼容性与效率,以下列举几类常用工具:

1、信息收集工具

Nmap:作为网络探测的“瑞士军刀”,Nmap支持端口扫描、服务识别及操作系统检测,通过nmap -sV 目标IP命令,可快速获取目标主机的服务版本信息。

Recon-ng:专注于自动化信息收集,整合了WHOIS查询、子域名枚举等功能,适合构建目标网络的全景视图。

2、漏洞扫描工具

OpenVAS:开源的漏洞管理系统,提供从扫描到报告的全流程支持,其庞大的漏洞数据库可检测CVE公开漏洞,帮助管理员及时修复。

Nikto:针对Web服务器的扫描工具,能识别过时软件版本、错误配置及潜在风险文件。

3、权限提升与维持

Metasploit Framework:渗透测试的标杆工具,提供模块化的漏洞利用、载荷生成及后渗透功能,通过msfconsole命令进入交互界面后,可快速部署攻击链。

LinPEAS:专为Linux设计的脚本,可自动检测系统内的权限提升路径,如SUID文件、计划任务配置错误等。

二、CentOS环境下工具部署的注意事项

在CentOS系统使用渗透工具时,需遵循安全规范,避免因误操作引发风险:

1. 环境隔离与权限控制

渗透测试应在独立环境中进行,例如通过虚拟机或容器(如Docker)隔离测试环境,避免使用root权限直接运行工具,可通过创建低权限用户降低误操作影响。

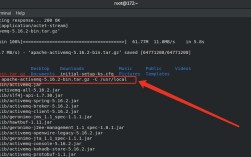

2. 工具更新与依赖管理

CentOS默认的YUM仓库可能不包含最新版工具,建议通过EPEL仓库或源码编译安装,安装Metasploit时需先配置Ruby环境,并定期执行msfupdate更新模块。

3. 合法性合规性

渗透工具仅能用于授权测试,未经许可对他人系统进行扫描或攻击可能触犯法律,建议在测试前签署书面协议,明确责任边界。

三、防御视角:从渗透工具看系统加固方向

了解攻击者常用工具,有助于反向优化系统安全策略:

1、限制信息泄露

- 关闭不必要的端口与服务,使用防火墙(如Firewalld)限制访问来源。

- 隐藏服务器版本信息,例如修改Nginx/apache的响应头,避免暴露软件版本。

2、定期漏洞修复

- 启用CentOS的自动更新(yum-cron),及时安装安全补丁。

- 对Web应用进行代码审计,避免SQL注入、XSS等常见漏洞。

3、强化身份认证

- 禁用SSH的密码登录,改用密钥认证。

- 对敏感目录设置严格的文件权限(如chmod 600),避免低权限用户读取关键配置。

个人观点

渗透工具本身并无“善恶”属性,其价值取决于使用者的目的与方法,对于CentOS管理员而言,掌握工具的核心逻辑,既是为了抵御潜在威胁,更是为了构建更健壮的安全体系,技术能力的提升必须与法律意识、职业道德并行,才能真正守护数字世界的秩序。