CentOS7与NSS:网络安全服务的核心作用

在CentOS7系统中,Network Security Services(NSS)是保障系统安全的关键组件之一,作为一套开源库集合,NSS为应用程序提供了加密、证书管理以及安全通信协议支持,对于系统管理员或开发者而言,理解其工作原理及优化方法,不仅能提升系统安全性,还能避免因配置不当引发的潜在风险。

**NSS的核心功能与重要性

NSS由Mozilla基金会维护,广泛应用于浏览器、邮件客户端及服务器软件中,其主要功能包括:

1、加密算法支持:提供SSL/TLS协议实现,确保数据传输的机密性。

2、证书管理:支持X.509证书的生成、验证与存储,为HTTPS、VPN等场景提供身份验证。

3、兼容性适配:与多种硬件安全模块(HSM)集成,满足企业级安全需求。

在CentOS7中,NSS常被Apache、OpenLDAP等依赖库调用,若其版本过旧或配置错误,可能导致服务无法启动或遭受中间人攻击,定期更新与优化NSS配置是系统维护的重要环节。

CentOS7中NSS的版本管理与更新

默认情况下,CentOS7通过yum仓库提供NSS软件包,通过以下命令可查看当前版本:

- rpm -qa | grep nss

若需升级至最新版本,需确保已启用官方仓库:

- yum clean all

- yum update nss

注意事项:

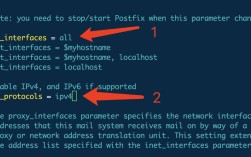

- 更新后需重启依赖NSS的服务(如Apache、Postfix)。

- 避免直接替换二进制文件,可能导致依赖链断裂。

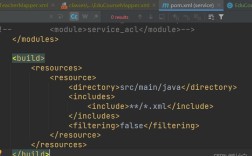

- 若需自定义编译版本,建议从Mozilla官方获取源码,并通过rpmbuild生成兼容包。

**常见问题与解决方案

**问题1:证书信任链错误

当应用程序提示“SSL证书不可信”时,通常因根证书缺失或过期导致。

解决步骤:

1、更新系统根证书库:

- yum update ca-certificates

2、手动导入证书:

- trust anchor --store /path/to/certificate.crt

**问题2:TLS协议兼容性冲突

老旧版本的NSS可能不支持新版TLS协议(如TLS 1.3),导致客户端无法连接。

优化方案:

1、编辑NSS配置文件(/etc/nsswitch.conf),确认加密策略:

- # 启用TLS 1.2及以上

- NSS_SSL_CIPHER_ORDER="TLS_AES_128_GCM_SHA256:TLS_CHACHA20_POLY1305_SHA256"

2、通过update-crypto-policies调整系统级加密策略:

- update-crypto-policies --set FUTURE

**NSS性能调优实践

在高并发场景下,NSS的默认配置可能成为性能瓶颈,以下为优化方向:

1. 启用会话复用(Session Resumption)

通过复用TLS会话ID或Ticket,减少握手阶段的CPU消耗。

在Apache中配置:

- SSLSessionCache shmcb:/run/httpd/sslcache(512000)

- SSLSessionCacheTimeout 300

**2. 硬件加速支持

若服务器配备支持AES-NI的CPU,可通过启用硬件加速提升加密效率:

- modutil -force -dbdir /etc/pki/nssdb -add "AES-NI" -libfile /usr/lib64/nss/libsoftokn3.so

**3. 内存管理优化

调整NSS内存池参数,避免频繁的内存分配与释放:

- export NSS_SDB_USE_CACHE=yes

个人观点:NSS在安全生态中的角色

作为开源安全领域的基石,NSS的价值不仅体现在功能实现上,更在于其持续演进的社区支持,对于CentOS7用户而言,尽管系统已进入维护阶段,但通过合理配置NSS,仍可构建高安全性的服务环境,需注意的是,过度依赖老旧版本可能引入未知漏洞,建议结合实际情况评估升级计划。

网络安全从来不是单一组件的问题,NSS的稳健运行需与SELinux、Firewalld等工具协同,形成多层防御体系,唯有持续关注更新日志、深入理解技术原理,才能在攻防对抗中占据主动。