CentOS防火墙配置指南:保障服务器安全的核心步骤

在服务器管理中,防火墙是保护系统免受外部威胁的第一道防线,对于使用centos系统的用户而言,掌握防火墙的配置方法至关重要,本文将详细介绍如何通过firewalld和iptables两种工具高效配置防火墙,确保服务器安全性的同时,兼顾操作的便捷性。

一、防火墙的重要性与CentOS默认工具

防火墙通过定义规则控制进出服务器的流量,可有效拦截恶意访问、端口扫描等攻击行为,CentOS 7及以上版本默认使用firewalld作为动态防火墙管理工具,而早期版本可能依赖iptables,两者的核心区别在于:

firewalld:支持动态更新规则,无需重启服务,通过“区域(Zone)”概念灵活管理不同网络环境。

iptables:直接操作内核级规则表,适合需要精细化控制的场景,但修改后需手动重启服务。

推荐优先使用firewalld,其易用性和灵活性更贴合现代服务器需求。

二、firewalld基础配置

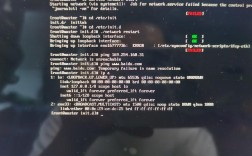

**1. 安装与启动

确认firewalld是否已安装:

- systemctl status firewalld

若未安装,执行:

- yum install firewalld -y

- systemctl start firewalld

- systemctl enable firewalld

**2. 常用命令速查

查看状态:firewall-cmd --state

重新加载配置:firewall-cmd --reload

查看默认区域:firewall-cmd --get-default-zone

**3. 开放端口与服务

开放HTTP/HTTPS服务:

- firewall-cmd --permanent --add-service=http

- firewall-cmd --permanent --add-service=https

- firewall-cmd --reload

自定义端口(例如开放8080端口):

- firewall-cmd --permanent --add-port=8080/tcp

- firewall-cmd --reload

**4. 区域管理

firewalld通过区域划分不同信任等级的网络环境。

public:默认区域,适用于暴露在公网的接口。

trusted:完全信任的区域,允许所有流量。

将接口绑定到特定区域:

- firewall-cmd --zone=trusted --change-interface=eth0

三、高级配置:IP白名单与端口转发

**1. 限制来源IP

仅允许特定IP访问SSH端口(22):

- firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.100" port protocol="tcp" port="22" accept'

- firewall-cmd --reload

**2. 端口转发

将外部80端口的请求转发到内部8080端口:

- firewall-cmd --permanent --add-forward-port=port=80:proto=tcp:toport=8080

- firewall-cmd --reload

四、从iptables迁移到firewalld

若习惯使用iptables,可通过以下方式兼容操作:

1、停止firewalld并安装iptables:

- systemctl stop firewalld

- yum install iptables-services -y

- systemctl start iptables

2、保存规则:service iptables save

3、开放端口示例:

- iptables -A INPUT -p tcp --dport 22 -j ACCEPT

- service iptables restart

需注意:iptables规则需手动持久化,重启后可能丢失,建议搭配iptables-persistent工具使用。

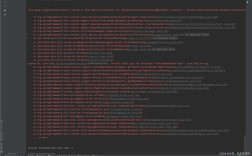

**五、常见问题与排查技巧

1、规则未生效

- 确认是否添加--permanent参数并执行--reload。

- 检查服务状态:systemctl status firewalld。

2、端口冲突

- 使用netstat -tuln查看占用端口的进程。

3、区域配置错误

- 通过firewall-cmd --list-all-zones检查接口所属区域及规则。

个人观点

防火墙配置并非一劳永逸的工作,需根据业务变化持续优化规则,对于普通用户,建议优先掌握firewalld的基础操作,通过“最小权限原则”仅开放必要端口;若需复杂规则,可结合iptables的精细化控制能力,定期审查防火墙日志(/var/log/firewalld),及时发现异常流量,是维护服务器安全不可或缺的环节。