在服务器运维中,端口管理是保障系统安全的核心环节,CentOS作为广泛使用的Linux发行版,其防火墙规则配置直接影响服务器的对外暴露风险,如何有效禁用不必要的端口?本文将基于实际操作经验,提供清晰的解决方案,帮助管理员快速加固系统。

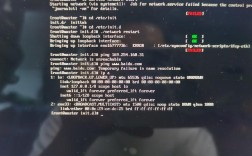

一、CentOS防火墙基础:Firewalld与iptables

CentOS默认集成两种防火墙工具:firewalld(动态管理)和iptables(传统静态规则)。

firewalld:支持“区域”概念,适合动态调整规则(如云服务器)。

iptables:直接操作内核级过滤规则,灵活性高但需手动维护。

推荐优先使用firewalld,因其与系统服务深度集成,且可通过firewall-cmd命令快速配置。

**二、禁用端口的三种常用方法

1. 使用firewalld禁用端口

步骤:

1、查看当前开放端口:

- firewall-cmd --list-ports

2、永久关闭指定端口(如3306):

- firewall-cmd --permanent --remove-port=3306/tcp

3、重载防火墙配置:

- firewall-cmd --reload

验证是否生效:

- firewall-cmd --query-port=3306/tcp

- 返回“no”即表示已关闭

2. 通过iptables直接屏蔽端口

若系统未启用firewalld,可使用iptables实现:

1、添加禁止规则(以禁止22端口为例):

- iptables -A INPUT -p tcp --dport 22 -j DROP

2、保存规则(避免重启失效):

- service iptables save

- systemctl restart iptables

注意事项:

- 操作前务必确认当前生效的防火墙工具,避免规则冲突。

- 禁止INPUT链的同时,需检查FORWARD链是否暴露风险。

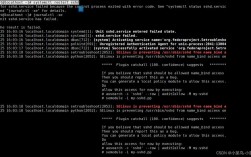

3. 禁用服务而非端口(更彻底)

某些端口由服务进程主动监听(如SSH默认22端口),直接停止服务可彻底关闭端口:

1、查询服务状态:

- systemctl status sshd

2、停止并禁用服务:

- systemctl stop sshd

- systemctl disable sshd

适用场景:

- 确定某个服务长期无需使用(如FTP、Telnet)。

- 需结合业务需求评估,避免误停关键服务。

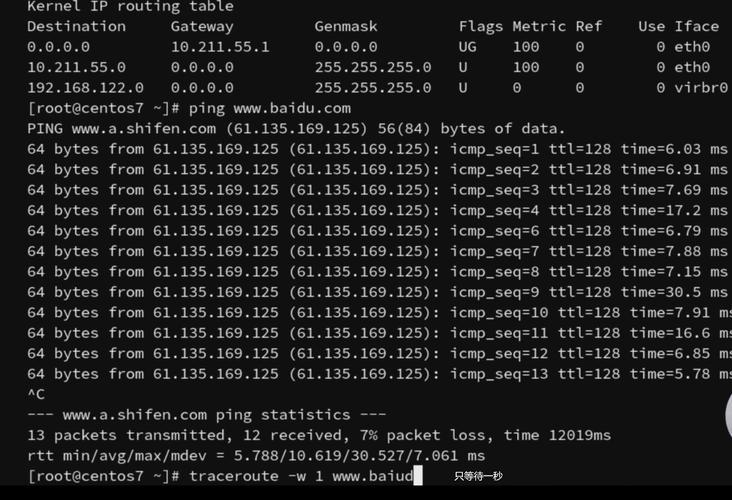

**三、常见问题与风险规避

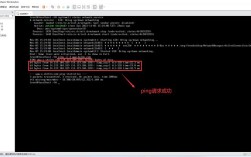

1. 误禁关键端口导致连接中断

解决方案:

- 操作前通过netstat -tunlp查看端口占用进程。

- 使用nmap工具扫描服务器,确认实际开放的端口。

**2. 规则未永久生效

原因:未添加--permanent参数(firewalld),或未保存iptables规则。

排查命令:

- firewall-cmd --runtime-to-permanent # 临时转永久规则(firewalld)

**3. 端口关闭后仍被扫描到

可能原因:

- 防火墙未正确重启。

- 存在多网卡或Docker虚拟接口未配置规则。

排查建议:

- firewall-cmd --check-config # 检查firewalld配置合法性

**四、安全加固建议

1、最小化开放原则:仅允许业务必需的端口(如HTTP/80、HTTPS/443)。

2、IP白名单机制:对数据库、SSH等敏感端口,限制访问源IP:

- firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port port="3306" protocol="tcp" accept'

3、定期审计规则:通过脚本自动化检测异常端口开放情况。

观点

端口管理并非一劳永逸的工作,随着业务变化和漏洞披露,管理员需持续监控端口状态,结合入侵检测系统(如Fail2ban)构建纵深防御,技术层面,熟练掌握firewalld与iptables的互补使用,是centos系统安全的基石;而安全意识,才是抵御风险的最后一道防线。