CentOS服务器遭遇木马入侵:如何快速识别与彻底清除

作为服务器管理员,最不愿面对的场景之一便是系统被植入恶意程序,近年来,针对Linux系统的攻击逐渐增多,尤其是CentOS这类广泛用于企业级环境的操作系统,若服务器出现异常卡顿、资源占用激增或数据泄露迹象,极可能已沦为木马的“猎物”,本文将从实际运维角度出发,提供一套系统化的检测、清除与防御方案。

**一、木马入侵的典型特征

木马程序通常以隐蔽性为核心目标,但其活动仍会留下蛛丝马迹,以下几个现象需高度警惕:

1、CPU/内存异常占用

通过top或htop命令查看资源消耗,若发现陌生进程长期占据高位,需进一步排查,例如名为kworker的进程伪装成系统内核线程,实则可能为挖矿木马。

2、网络流量异常

使用iftop或nethogs监控流量,若存在未知IP的大量数据上传或下载,可能是木马在窃取数据或建立通信隧道。

3、文件权限篡改

木马常通过修改关键目录(如/etc、/usr/bin)权限实现驻留,执行ls -l /usr/bin | grep rwxrwxrwx可快速筛查全局可执行文件。

4、计划任务与启动项异常

检查/etc/crontab及/var/spool/cron/目录,查看是否存在非常规任务,某案例中攻击者通过cron每小时下载最新木马变种。

二、快速锁定木马:排查工具与技巧

1、基于签名的扫描工具

ClamAV:开源反病毒引擎,支持全盘扫描,安装后执行freshclam更新病毒库,再通过clamscan -r /进行全面检测。

Rkhunter:专攻Rootkit检测,运行rkhunter --check可识别隐藏进程与篡改文件。

2、行为分析与进程追踪

Strace:跟踪进程系统调用,对可疑PID执行strace -p <PID>,若频繁调用connect或execve,需进一步审查。

Lsof:查看进程打开的文件与端口,结合lsof -i :<端口号>可定位异常连接。

3、日志审计

集中分析/var/log/secure(SSH日志)、/var/log/messages(系统日志),多次失败的SSH登录尝试后突然成功,可能意味着暴力破解入侵。

**三、清除木马的关键步骤

1. 隔离感染环境

立即断开服务器网络,防止木马扩散或与C2服务器通信,若为虚拟机,可创建快照便于后续取证。

2. 终止恶意进程

通过ps -aux | grep <关键词>定位进程,记录PID后使用kill -9 <PID>强制结束,注意:部分Rootkit会隐藏进程,需结合unhide工具检测。

3. 删除顽固文件

- 使用find / -name <文件名> -exec rm -rf {} \;彻底删除木马本体。

- 针对无法删除的文件(如被锁定的.so库),可进入单用户模式或挂载磁盘到其他系统处理。

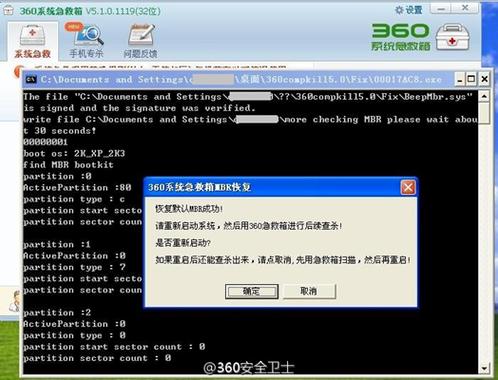

4. 修复系统配置

- 清理/etc/rc.local、/etc/ld.so.preload等启动项中的恶意代码。

- 重置SSH密钥,更新/etc/hosts.deny屏蔽攻击源IP。

四、防御策略:从被动响应到主动加固

1、最小化权限原则

- 禁止Root直接远程登录,改用普通用户+sudo权限。

- 使用chattr +i /etc/passwd等命令防止用户账户被篡改。

2、定期更新与漏洞修补

CentOS官方维护周期结束后(如CentOS 7于2024年停止支持),需迁移至兼容分支(如AlmaLinux)并启用自动安全更新:

- yum install -y yum-cron

- systemctl enable yum-cron

3、入侵防御系统(IPS)部署

Fail2Ban:自动屏蔽暴力破解IP,配置/etc/fail2ban/jail.local定义触发规则。

SELinux:启用强制模式(setenforce 1),限制进程权限范围。

4、文件完整性监控

使用AIDE(Advanced Intrusion Detection Environment)建立文件哈希数据库,定时比对关键目录变化:

- aide --init

- mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

- aide --check

**五、观点:安全是一场持续对抗

木马攻击的本质是攻防双方的技术博弈,运维人员需摒弃“一次加固永久安全”的侥幸心理,建立实时监控-响应-复盘闭环,尤其对于CentOS这类生命周期明确的操作系统,升级与迁移计划必须纳入安全框架,建议企业通过蜜罐技术主动诱捕攻击样本,化被动为主动,才能真正构筑起动态防御体系。