深入解析 CentOS 配置 FTP 时遭遇 500 错误的排查与解决之道

故障现象:连接受阻 当你在CentOS服务器上精心配置好FTP服务(如vsftpd或proftpd),客户端却反复遭遇冰冷的“500 OOPS”错误提示,或是更笼统的“500 Illegal PORT command”时,这种挫败感运维人员深有体会,这扇本应顺畅开启的文件传输之门被无情关闭,问题究竟出在哪里?

核心根源:权限、配置与网络屏障 根据大量运维实践,CentOS上的FTP 500错误主要源于三大方向:

权限围墙过高

- SELinux守护者: CentOS默认的SELinux是首要怀疑对象,它会严格限制进程访问文件或网络端口。

- 诊断: 临时关闭SELinux测试是快速定位法:

setenforce 0(重启失效),若FTP恢复,则确认是其阻拦。 - 根治(推荐): 永久调整SELinux策略,允许FTP访问家目录和所需端口:

sudo setsebool -P ftpd_full_access on sudo setsebool -P ftp_home_dir on # 若使用被动模式,需允许ftp服务使用网络端口 sudo setsebool -P ftpd_use_passive_mode on

- 诊断: 临时关闭SELinux测试是快速定位法:

- 文件系统权限锁: FTP用户对目标目录(通常是其家目录

/home/username或指定的共享目录)缺乏读写权限。- 解决: 确保目录属主和权限正确:

sudo chown -R username:groupname /path/to/ftp_directory sudo chmod -R 755 /path/to/ftp_directory # 或根据需要调整

- 解决: 确保目录属主和权限正确:

- 防火墙封锁: CentOS防火墙(

firewalld或iptables)未放行FTP通信端口(控制端口21,以及被动模式使用的端口范围)。- 解决(firewalld):

sudo firewall-cmd --permanent --add-service=ftp sudo firewall-cmd --permanent --add-port=65000-66000/tcp # 替换为你的被动端口范围 sudo firewall-cmd --reload

- 解决(firewalld):

- SELinux守护者: CentOS默认的SELinux是首要怀疑对象,它会严格限制进程访问文件或网络端口。

配置迷雾中的陷阱

- 被动模式(PASV)的困局: 这是500错误的常客,尤其是云服务器或NAT环境。

- 关键配置(vsftpd示例,

/etc/vsftpd/vsftpd.conf):pasv_enable=YES pasv_min_port=65000 # 设置被动端口范围下限 pasv_max_port=66000 # 设置被动端口范围上限 pasv_address=your_server_public_ip # 云服务器或NAT后必须指定公网IP!

- 务必确保: 防火墙开放了

pasv_min_port到pasv_max_port的TCP端口,且pasv_address正确指向客户端能访问的服务器公网IP。

- 关键配置(vsftpd示例,

- 认证机制冲突: 匿名登录与本地用户登录配置不当可能引发冲突。

- 检查: 确认

anonymous_enable和local_enable设置符合预期,若需本地用户登录,确保local_enable=YES。

- 检查: 确认

- 根目录禁锢(Chroot Jail)异常: 配置用户禁锢在其家目录(

chroot_local_user=YES)时,如果家目录权限过于宽松(如拥有写权限),vsftpd出于安全考虑会拒绝登录(常见500 OOPS: vsftpd: refusing to run with writable root inside chroot())。- 解决:

sudo chmod a-w /home/username # 移除家目录的‘其他人’写权限

或在vsftpd.conf中启用允许可写根目录的选项(权衡安全性):

allow_writeable_chroot=YES

- 解决:

- 配置语法错误: 配置文件中的任何拼写错误、多余空格或无效参数都可能导致服务启动异常或运行时报500错误。

- 检查: 使用

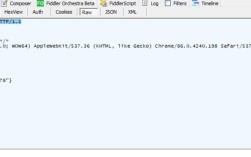

sudo systemctl status vsftpd查看服务状态,用sudo journalctl -xe -u vsftpd或sudo tail -f /var/log/vsftpd.log仔细阅读日志。

- 检查: 使用

- 被动模式(PASV)的困局: 这是500错误的常客,尤其是云服务器或NAT环境。

网络层的无形阻隔

- NAT/路由器的端口转发缺失: 服务器位于路由器或防火墙之后时,除了服务器本身的防火墙,还需在边界设备上将公网IP的端口21和被动端口范围转发到内部FTP服务器的私有IP上。

精准诊断:日志是破译密码的关键 遇到500错误,切忌盲目尝试。立即查阅FTP服务的详细日志,这是最直接的线索来源:

- vsftpd 日志: 默认通常在

/var/log/vsftpd.log,使用sudo tail -f /var/log/vsftpd.log实时监控连接尝试时的输出。 - 系统日志:

/var/log/messages或/var/log/syslog也可能包含相关错误信息(如SELinux拒绝记录)。 - 客户端日志: 启用FTP客户端软件的详细日志模式,观察连接建立过程中的具体命令和服务器响应。

验证流程:步步为营

- 基础检查:

sudo systemctl restart vsftpd重启服务,sudo systemctl status vsftpd确认状态为active (running)。 - 本地连接测试: 在服务器本机使用

ftp localhost或lftp localhost尝试登录,排除网络问题。 - 外部连接测试: 使用外部客户端(不同网络环境)连接,注意被动模式问题往往只在外部连接时暴露。

- 端口连通性验证: 使用

telnet your_server_ip 21测试控制端口,使用nmap -p 65000-66000 your_server_ip扫描被动端口范围是否开放。 - 策略回滚测试: 临时禁用SELinux(

setenforce 0)和防火墙(不推荐生产环境长期使用)进行快速隔离测试。

经验之谈 处理CentOS上的FTP 500错误,本质上是一场与系统安全机制和网络环境的对话,SELinux和防火墙的初衷是保护,但配置不当就会成为障碍,被动模式在复杂网络中的配置尤其需要耐心,明确指定公网IP和开放对应端口范围是成功的关键,每次修改配置后重启服务,并养成第一时间、多角度查看日志的习惯,能极大提升解决问题的效率,可靠的FTP服务离不开清晰的配置思路和细致的验证过程,看似琐碎的权限与端口设置,实则是保障服务稳定运行的基石,真正的运维智慧在于理解系统规则,并让其为业务目标服务,而非对抗这些规则。