深入解析CentOS修改SSH默认端口的完整流程与安全考量

为何必须修改SSH默认端口? SSH服务默认使用22端口,这如同将家门钥匙放在最显眼的垫子下,自动化攻击脚本持续扫描互联网上的22端口,尝试暴力破解弱密码,修改默认端口可大幅减少恶意登录尝试记录,提升系统防护层级,虽然这非绝对安全措施,却是安全加固的关键一步。

操作前的关键准备

权限确认

执行操作需具备root权限,命令前添加sudo或切换至root账户。备份配置文件

cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

此步骤至关重要,配置错误可能导致SSH服务中断。

选择新端口原则

- 范围建议:1024-65535(0-1023为系统保留)

- 避免常用端口:如3306、8080等

- 示例:选用 58222(需确保未被占用)

详细配置步骤解析步骤1:修改SSH主配置

vi /etc/ssh/sshd_config

定位此行并修改:

#Port 22 # 注释原端口 Port 58222 # 取消注释并替换新端口

步骤2:防火墙放行新端口

Firewalld用户:

firewall-cmd --permanent --add-port=58222/tcp firewall-cmd --reload

iptables用户:

iptables -I INPUT -p tcp --dport 58222 -j ACCEPT service iptables save # 或使用iptables-persistent

步骤3:SELinux策略调整

semanage port -a -t ssh_port_t -p tcp 58222

步骤4:重启SSH服务

systemctl restart sshd

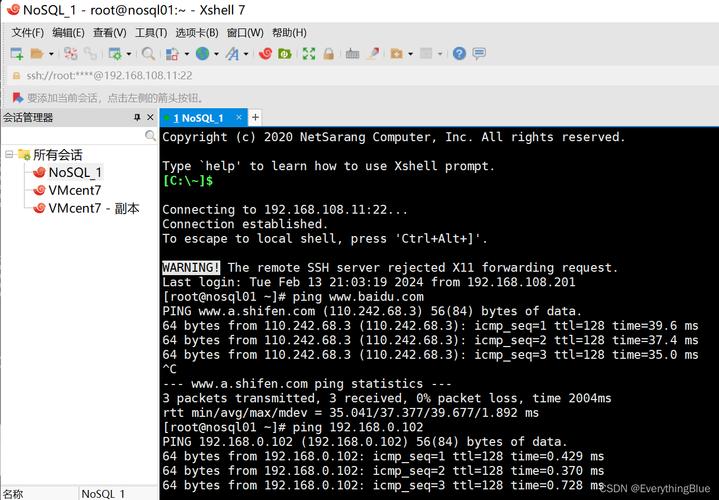

步骤5:验证新端口连接

保持当前会话,另开终端测试:

ssh -p 58222 username@server_ip

确认连接成功后再关闭原终端。

高频问题与深度优化

连接失败排查

- 检查防火墙状态:

firewall-cmd --list-all或iptables -L - 查看SELinux日志:

grep sshd /var/log/audit/audit.log | audit2why - 验证服务状态:

systemctl status sshd -l

- 检查防火墙状态:

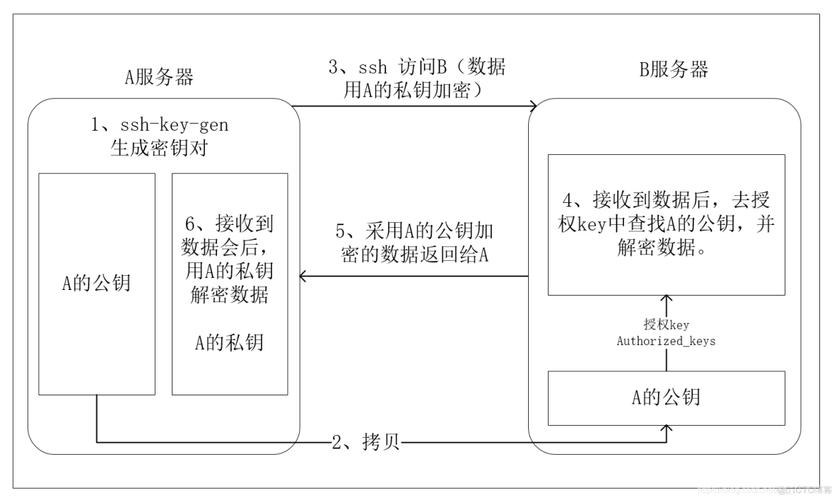

强化安全配套方案

PermitRootLogin no # 禁止root登录 PasswordAuthentication no # 强制密钥认证 MaxAuthTries 3 # 限制登录尝试

安装fail2ban自动封禁攻击IP:

yum install epel-release -y && yum install fail2ban -y

端口冲突检测

ss -tuln | grep ':58222' netstat -tuln | grep 58222 # 旧版系统

关键安全建议

多端口并行测试

修改配置时保留Port 22并新增端口,验证新端口稳定后再移除旧端口配置。服务依赖检查

若使用自动化工具(如Ansible),需同步更新资产清单中的SSH端口。监控与日志审计

tail -f /var/log/secure | grep sshd

定期分析登录日志,检测异常行为。

我认为,修改SSH端口应作为系统部署的初始化操作,而非孤立的安全手段,真正的防护需结合密钥认证、权限最小化、入侵检测等多层策略,如同建筑需要钢筋混凝土的整体结构而非单块砖的强度,技术管理者需建立持续的安全运维机制,警惕"配置即安全"的思维误区。