在CentOS系统中,超时时间配置对维护服务器安全性和提升用户体验起着关键作用,作为一名长期管理Linux服务器的站长,我经常遇到用户会话意外断开或资源浪费的问题,这直接源于超时设置不当,CentOS作为企业级Linux发行版,提供了多种机制来控制不同场景下的超时行为,理解并优化这些设置,不仅能防止未授权访问,还能提高系统效率,我将详细解释常见超时类型、配置方法以及实际应用建议,帮助您避免常见陷阱。

SSH会话超时的设置与管理

SSH(Secure Shell)是远程管理CentOS服务器的标准工具,但默认设置可能导致会话在闲置时过早断开,影响管理员工作,这通常由两个参数控制:ClientAliveInterval和ClientAliveCountMax,前者定义服务器检查客户端活动的时间间隔(单位秒),后者指定在断开前允许的检查失败次数,设置ClientAliveInterval 300和ClientAliveCountMax 2,意味着服务器每5分钟检查一次活动;如果连续两次检查无响应,会话将被终止。

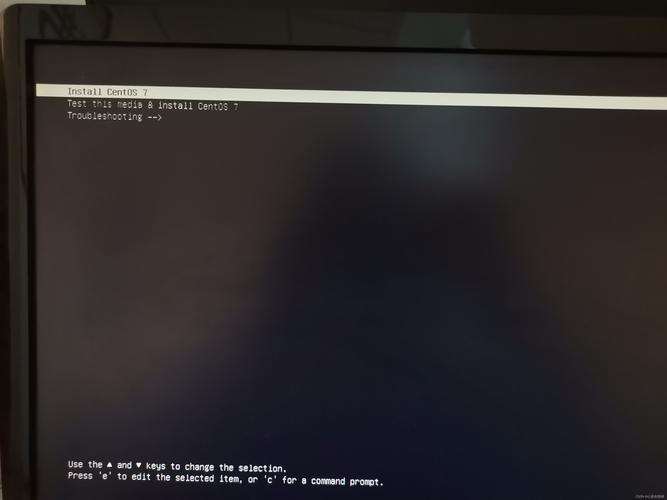

修改方法很简单:编辑/etc/ssh/sshd_config文件,添加或修改对应行,完成后,运行systemctl restart sshd使配置生效,我推荐将间隔设为300秒(5分钟),既避免频繁断开,又不牺牲安全,过长间隔可能让恶意用户利用空闲会话,过短则干扰正常操作,测试时,用ssh命令连接服务器并模拟闲置,观察是否按预期断开。

用户会话超时与环境变量TMOUT

除了SSH,本地或控制台会话也需超时控制,CentOS使用TMOUT环境变量实现这一点,它定义了用户shell在闲置多久后自动注销,默认情况下,此设置可能未启用,导致安全风险——比如管理员离开终端未锁定,他人可能趁机操作,设置TMOUT值(单位秒)可强制注销闲置会话。

要全局生效,编辑/etc/profile或/etc/bashrc文件,添加行export TMOUT=600(表示10分钟超时),用户级设置可通过.bashrc文件自定义,重启shell或重新登录后,配置即生效,实践中,我建议值设为600-1800秒,平衡安全与便利,注意,不当设置如过短超时,可能频繁打断工作流;过长则增加未授权访问风险,测试时,打开终端并闲置,检查是否按时注销。

网络连接与TCP超时优化

CentOS的网络栈涉及TCP超时设置,影响连接稳定性和资源回收,TCP keepalive机制检测死连接,避免占用系统资源,参数如tcp_keepalive_time定义首次探测时间(默认7200秒),tcp_keepalive_intvl为探测间隔,tcp_keepalive_probes为最大探测次数。

调整这些参数需修改sysctl配置,编辑/etc/sysctl.conf,添加行如net.ipv4.tcp_keepalive_time=600(将超时降为10分钟),运行sysctl -p加载新设置,这适合高负载服务器,减少僵尸连接,但过度缩短可能增加网络开销,我一般从默认值逐步测试优化,监控工具如netstat可帮助观察连接状态,确保更改有效。

应用层超时配置实例

特定应用如Apache或数据库也有超时设置,以Apache为例,Timeout指令控制请求处理时间(默认300秒),防止慢速攻击,在/etc/httpd/conf/httpd.conf中调整此值,比如设为60秒提升响应速度,数据库如MySQL的wait_timeout参数管理空闲连接超时,优化资源利用。

配置时,结合应用日志分析性能瓶颈,我强调测试:用工具模拟负载,验证超时是否触发预期行为,错误设置可能导致服务中断,例如过短超时断开合法用户连接。

超时设置的平衡与最佳实践

合理配置超时时间,能显著提升系统安全性和效率,安全上,它防止会话劫持和资源耗尽攻击;性能上,释放闲置资源,优化响应,但需权衡:过于激进设置干扰用户体验,过于宽松引入风险,我建议定期审查配置,结合监控工具如top或ss检查连接状态。

从经验看,CentOS超时管理是持续过程,每次系统升级或负载变化后,重新评估设置,个人观点是,忽视超时优化相当于留下后门隐患;主动调整,能让服务器更健壮可靠,作为管理员,养成习惯测试并记录变更,确保系统平稳运行。