CentOS服务器遭遇木马?手把手教你精准排查与彻底清除

你的CentOS服务器是否突然变得迟缓?CPU或内存使用率莫名飙升?警惕!这很可能是恶意程序入侵的信号,作为系统管理员,迅速识别并清除木马威胁至关重要,以下是一套经过实践检验的CentOS木马查杀流程:

第一步:敏锐感知系统异常

- 资源监控: 立即执行

top或htop命令,重点观察%CPU和%MEM列,识别任何占用异常高且名称陌生或可疑的进程(如随机字符串进程名)。ps auxf命令能展示更清晰的进程树结构,有助于发现隐藏的父子关系。 - 登录审计: 使用

last和lastb命令检查系统登录记录,特别注意非正常工作时间或来自异常IP地址的成功登录或大量失败尝试。/var/log/secure日志文件包含详细认证信息,是溯源关键。 - 网络嗅探: 运行

netstat -tunlp或更现代的ss -tunlp命令,留意所有LISTEN状态的端口,尤其是未在常用服务列表中出现的高位端口(如 31337、6666 等)。lsof -i命令可进一步关联进程与网络连接。

第二步:深度扫描与恶意程序定位

ClamAV 文件扫描:

sudo yum install epel-release -y # 确保 EPEL 仓库可用 sudo yum install clamav clamav-update -y sudo freshclam # 更新病毒数据库 sudo clamscan -r --infected --remove / # 全盘递归扫描,删除感染文件(谨慎使用!)

对于生产环境,建议先扫描关键目录如

/tmp,/home,/etc,/usr,全盘扫描 可能非常耗时且影响性能。--remove参数会直接删除,初次扫描可先用-r -i /path仅报告感染文件。Rootkit 专项检测:

sudo yum install rkhunter chkrootkit -y sudo rkhunter --update sudo rkhunter --propupd # 更新文件属性数据库 sudo rkhunter -c --sk # 执行检查并自动跳过按回车 sudo chkrootkit

仔细阅读工具输出报告,关注 “[ Warning ]” 或 “[ Suspicious ]” 条目,资深管理员常依赖这两款工具进行深度检查。

第三步:精准定位与清除威胁

- 锁定可疑进程: 通过

top、ps或netstat/ss找到的木马进程,记录其 PID (进程ID),使用kill -9 <PID>强制终止,对于顽固或反复出现的进程,表明存在守护机制。 - 清除恶意文件: 根据扫描报告(ClamAV, rkhunter, chkrootkit)和进程关联路径(使用

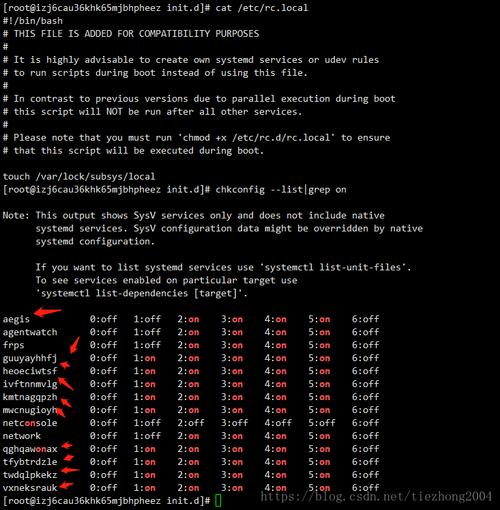

ls -l /proc/<PID>/exe查看进程真实路径),定位木马本体、配置文件、临时文件等。务必彻底删除:sudo rm -f /path/to/malicious_file,检查/etc/crontab、/etc/cron.d/、用户crontab -l以及/etc/rc.local、/etc/systemd/system/等,清除恶意添加的定时任务或自启动项。 - 阻断恶意连接: 使用

firewall-cmd或编辑/etc/sysconfig/iptables阻止木马外连的IP和端口。sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="恶意IP" reject' && sudo firewall-cmd --reload。

第四步:亡羊补牢,加固系统防线

- 立即更新:

sudo yum update --security或sudo yum update安装所有安全更新和补丁,过期的软件是最大漏洞来源。 - 密码策略强化: 为所有用户(特别是root和有sudo权限的用户)设置强密码,考虑禁用root SSH登录:编辑

/etc/ssh/sshd_config,设置PermitRootLogin no,重启sshd服务。 - 密钥认证优先: 强制使用SSH密钥登录,关闭密码认证(

PasswordAuthentication no)。 - 最小化服务原则: 用

systemctl list-unit-files --state=enabled查看启用服务,禁用所有非必需服务 (sudo systemctl disable <service_name>)。 - 持续监控与备份: 部署

fail2ban(sudo yum install fail2ban) 防御暴力破解,安装并配置aide进行文件完整性监控 (sudo yum install aide)。坚持定期备份关键数据和应用配置,并测试恢复流程。

第五步:深入分析与溯源(可选但推荐)

- 可疑文件分析: 对捕获的木马样本,使用

strings /path/to/file查看可打印字符串,在隔离环境中使用strace -f -p <PID>跟踪进程系统调用,工具如GDB可用于逆向分析(需较高技能)。 - 日志深度挖掘: 集中分析

/var/log/secure,/var/log/messages,/var/log/audit/audit.log(如果启用auditd),寻找入侵时间点、利用漏洞、攻击者IP和操作痕迹。grep,awk,sed是日志分析利器。

发现并清除木马只是起点,真正的系统安全在于日常的严格防护:及时修补漏洞、强制最小权限、持续监控日志、定期审计配置、并进行可靠备份,每一次安全事件都应成为完善防御体系的契机,作为系统管理员,保持警惕并持续精进安全技能,是守护服务器资产的唯一可靠途径。