在CentOS系统的日常管理与维护中,清晰了解用户所拥有的权限至关重要,这直接关系到系统安全、资源访问控制以及故障排查的效率,无论是系统管理员进行用户管理,还是普通用户确认自身操作范围,掌握权限查询的方法都是必备技能,本文将详细介绍在CentOS环境下,如何有效查看用户的各种权限。

理解Linux权限基础

在深入查询命令之前,快速回顾Linux权限的核心概念很有必要,权限主要围绕三个层面:

- 文件/目录权限: 决定用户对特定文件或目录能执行什么操作(读

r、写w、执行x)。 - 用户组归属: 用户属于哪些组,组权限会附加给组内成员。

- 特殊权限与访问控制: 包括

setuid、setgid、sticky bit,以及更细粒度的SELinux或AppArmor策略(本文侧重基础权限查询,SELinux/AppArmor需单独管理)。 - sudo特权: 用户被授权通过

sudo命令临时以更高权限(通常是root)执行特定命令的能力。

查询权限,本质上就是探查用户在以上几个维度的状态和能力。

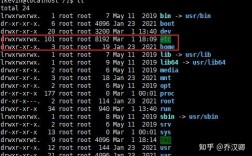

查看文件与目录权限 (ls -l)

这是最直接、最常用的权限查询场景,使用 ls -l 命令可以列出当前目录下文件/目录的详细信息,其中就包含权限信息。

ls -l

输出示例:

-rw-r--r--. 1 user1 group1 1024 Mar 15 10:30 file.txt

drwxr-xr-x. 2 user2 group2 4096 Mar 15 11:15 directory

lrwxrwxrwx. 1 root root 11 Mar 15 09:45 link -> targetfile关键解读(第一列):

- 第一个字符: 表示普通文件,

d表示目录,l表示符号链接。 - 后续9个字符:分为三组,每组三个字符:

- 第一组 (前3位): 文件所有者(user)的权限 (

u),示例中file.txt的所有者是user1,权限是rw-(可读可写,不可执行)。 - 第二组 (中间3位): 文件所属用户组(group)的权限 (

g),示例中file.txt的所属组是group1,权限是r--(仅可读)。 - 第三组 (后3位):其他用户(others)的权限 (

o),示例中file.txt的其他用户权限是r--(仅可读)。

- 第一组 (前3位): 文件所有者(user)的权限 (

- 权限字符:

r= 读,w= 写,x= 执行。 表示无此权限。 - 特殊权限位:有时在组执行位(

x)的位置可能出现s(setuid/setgid) 或t(sticky bit)。-rwsr-xr-x:所有者有setuid权限。drwxr-sr-x:组有setgid权限。drwxrwxrwt:目录有sticky bit权限。

要查看特定文件/目录的权限:

ls -l /path/to/your/file_or_directory

查看用户所属组 (groups, id)

用户的权限不仅由其自身决定,还由其所属的用户组决定,组权限会附加给用户。

groups命令: 直接列出当前用户属于哪些组。groups

输出示例:

user1 : user1 wheel developers表示用户

user1属于user1(主组)、wheel和developers组。

groups username命令: 查看指定用户username所属的组。groups john

id命令: 提供更详细的用户身份信息,包括用户ID(UID)、主组ID(GID)以及所属的所有组ID(GIDs)。id # 查看当前用户 id username # 查看指定用户

输出示例:

uid=1001(user1) gid=1001(user1) groups=1001(user1),10(wheel),1005(developers)

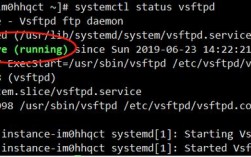

查看用户的sudo权限 (sudo -l)

用户能否执行sudo命令,以及能sudo执行哪些命令,是权限管理的关键一环,这由 /etc/sudoers 文件或其包含的配置文件定义。

sudo -l命令: 这是用户查看自己被授予哪些sudo权限的标准方法。sudo -l

系统会提示输入当前用户的密码(不是root密码),输入正确密码后,将列出该用户在

sudoers配置中被允许执行的命令列表。输出示例:

Matching Defaults entries for user1 on thishost: env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin User user1 may run the following commands on thishost: (ALL) /usr/bin/systemctl restart nginx, /usr/bin/systemctl status nginx (developers) /usr/bin/git, /usr/bin/make解读:

- 用户

user1可以在thishost主机上运行命令。 - 第一行:

(ALL)表示可以以任何用户(默认是root)身份运行后面的命令/usr/bin/systemctl restart nginx和/usr/bin/systemctl status nginx。 - 第二行:

(developers)表示可以以developers组的所有者身份运行/usr/bin/git和/usr/bin/make。

如果用户没有任何

sudo权限,输出可能类似于:Sorry, user user1 may not run sudo on thishost.重要提示:

- 运行

sudo -l需要用户拥有一些sudo权限(通常是允许运行sudo -l本身)。 - 如果没有权限,尝试运行

sudo -l会提示输入密码,但输入后通常会显示“user is not allowed to run sudo”或类似信息。 - 管理员视角: 要查看所有用户的sudo权限配置,需要以root权限编辑或查看

/etc/sudoers文件(强烈建议使用visudo命令编辑,避免语法错误导致系统锁定),普通用户无法直接查看完整的sudoers。

- 用户

权限判断的实际应用场景

理解了如何查询,关键在于如何运用这些信息解决问题:

- “我为什么不能修改这个文件?”:

ls -l /path/to/file查看文件所有者、组、权限,如果当前用户既不是所有者,也不在拥有写权限的组里,并且其他用户也没有写权限,则无法修改,需要联系文件所有者或管理员调整权限或用户组归属。 - “我为什么不能运行这个脚本/程序?”:

ls -l /path/to/script检查是否有执行权限(x),如果脚本需要访问其他文件/目录,也要检查那些资源的权限,使用sudo -l确认是否需要sudo执行。 - “这个用户到底有哪些权限?”: 综合运用:

- 用

id username或groups username确定用户身份和所属组。 - 检查关键文件/目录的权限 (

ls -l),看用户自身或其所属组是否拥有所需权限。 - 用

sudo -l -U username(需要管理员权限) 或让该用户自己运行sudo -l查看其sudo特权。

- 用

- 安全审计: 定期检查敏感文件(如

/etc/passwd,/etc/shadow,/etc/sudoers)的权限(应非常严格,通常shadow为640且属主root,sudoers为440),检查普通用户是否被加入了特权组(如wheel,sudo),检查sudo -l的输出看是否有不必要的宽泛授权(如允许sudo运行所有命令(ALL) ALL)。

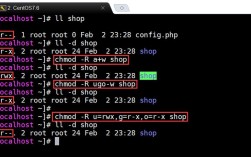

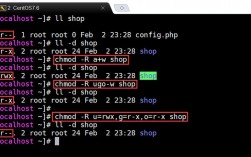

关于权限数字表示法 (chmod 数字模式)

在查询权限时,ls -l 显示的是符号模式 (rwx),管理员在设置权限时常用数字模式(如 755, 644),了解其对应关系有助于理解:

r= 4w= 2x= 1- 无权限 = 0

三位数字分别代表所有者(u)、组(g)、其他(o)权限的总和。

7(4+2+1) =rwx6(4+2+0) =rw-5(4+0+1) =r-x4(4+0+0) =r--3(0+2+1) =-wx(不常见)2(0+2+0) =-w-(不常见)1(0+0+1) =--x

ls -l 显示 drwxr-xr-x 等同于数字 755 (目录权限包含d)。

熟练运用 ls -l, groups, id, sudo -l 这几个核心命令,您就能在CentOS系统中精准定位用户权限问题的根源,权限管理是系统安全的基石,遵循“最小权限原则”——只赋予用户完成任务所必需的最低权限——能有效降低风险,清晰的权限查询能力,是每一位CentOS使用者和管理员维护系统稳定、高效、安全运行的必备利器,务必养成在修改关键文件、执行特权操作或遇到访问拒绝时,首先检查相关权限的习惯。