Consul在CentOS 7上的部署与实践指南

在分布式架构日益普及的今天,服务发现与配置管理成为系统稳定性的核心支柱,Consul作为HashiCorp推出的开源工具,凭借其服务网格、健康检查及多数据中心支持等特性,已成为众多企业的首选方案,本文将详细讲解如何在CentOS 7环境中部署Consul集群,并分享关键运维经验。

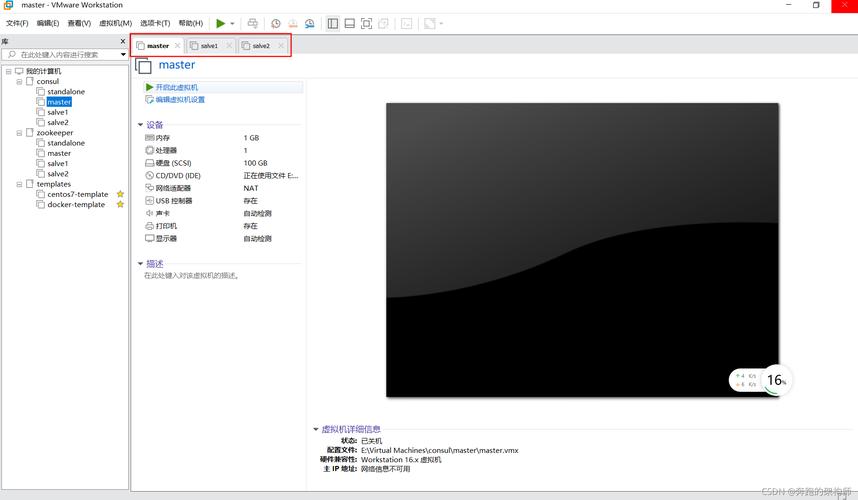

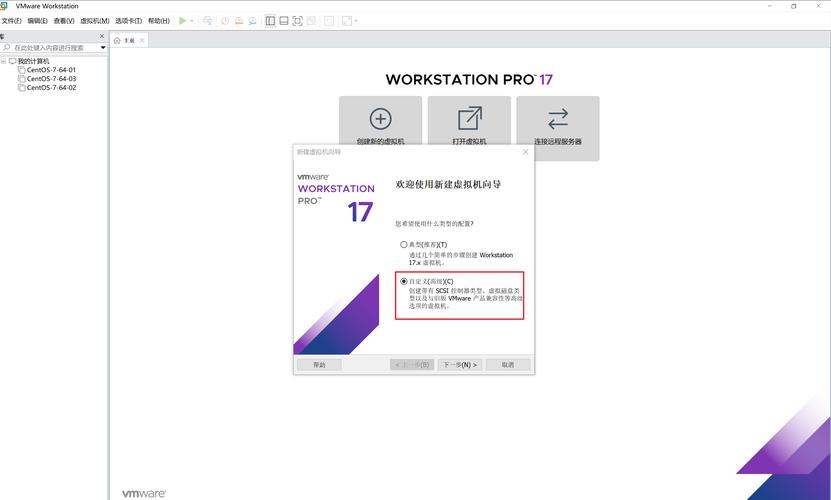

环境准备与基础配置

系统要求

- CentOS 7.6+(建议最小化安装)

- 2核CPU/4GB内存(生产环境按节点规模扩容)

- 防火墙开放端口:

8300-8302(LAN/WAN通信)、8500(HTTP API)、8600(DNS)

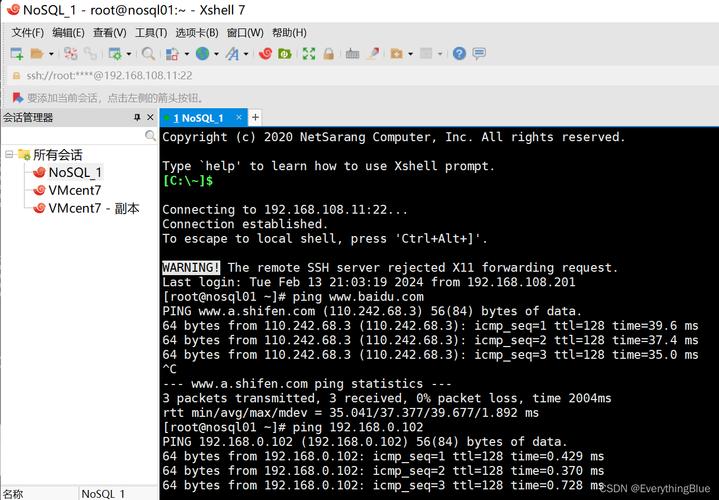

配置主机解析

编辑/etc/hosts,确保集群节点主机名可互解析:168.1.10 consul-server-1 192.168.1.11 consul-server-2 192.168.1.12 consul-server-3

防火墙规则(Firewalld)

firewall-cmd --permanent --add-port={8300-8302,8500,8600}/tcp --add-port={8301-8302,8600}/udp firewall-cmd --reload

Consul集群部署实战

步骤1:安装Consul

# 下载最新稳定版(以1.15.3为例) wget https://releases.hashicorp.com/consul/1.15.3/consul_1.15.3_linux_amd64.zip unzip consul_1.15.3_linux_amd64.zip mv consul /usr/local/bin/ consul version # 验证安装

步骤2:创建服务端集群(3节点)

配置文件路径:/etc/consul.d/consul.hcl

# 节点1配置示例 datacenter = "dc1" server = true bootstrap_expect = 3 # 预期集群节点数 node_name = "consul-server-1" data_dir = "/opt/consul" client_addr = "0.0.0.0" ui = true retry_join = ["consul-server-1", "consul-server-2", "consul-server-3"]

步骤3:启动服务(所有节点)

mkdir -p /opt/consul /etc/consul.d consul agent -config-dir=/etc/consul.d &

步骤4:验证集群状态

consul members # 查看节点列表 consul info | grep leader # 检查Leader选举

关键功能应用场景

场景1:服务注册与发现

通过Agent注册Web服务:

{

"service": {

"name": "web-api",

"port": 8080,

"check": {

"http": "http://localhost:8080/health",

"interval": "10s"

}

}

} DNS查询服务:dig @127.0.0.1 -p 8600 web-api.service.consul

场景2:动态配置管理

写入配置:

consul kv put app/config/max_connections 50

应用读取配置(通过HTTP API):

curl http://localhost:8500/v1/kv/app/config/max_connections?raw

安全加固建议

启用ACL(访问控制)

在consul.hcl中增加:acl = { enabled = true default_policy = "deny" enable_token_persistence = true }生成Bootstrap Token:

consul acl bootstrap

加密通信配置

encrypt = "cg8stVz4Q9YbP9...(通过consul keygen生成)" verify_incoming = true verify_outgoing = true

与Vault集成管理证书

使用Vault动态签发Consul TLS证书,实现自动轮转。

故障排查与性能优化

常见问题处理

- 节点无法加入集群:检查防火墙、

retry_join配置、主机名解析 - 服务健康检查失败:验证Endpoint可达性及检查间隔设置

- Leader频繁切换:优化网络延迟或调整

raft_protocol版本

- 节点无法加入集群:检查防火墙、

性能调优参数

performance { raft_multiplier = 1 # 降低Raft超时(LAN环境适用) leave_drain_time = "1m" }

个人观点

Consul的价值不仅在于解决服务发现的基础需求,更在于它构建了一个自愈的分布式生态,在实际运维中,我曾目睹Consul将服务故障发现时间从分钟级压缩到秒级,大幅降低业务中断影响,但必须强调:生产环境部署务必遵循最小权限原则,ACL与加密通信缺一不可,随着云原生技术演进,Consul与Kubernetes的集成方案(如Consul-k8s)正成为新趋势,建议团队提前布局技术储备。

注:本文操作基于Consul 1.15.3版本,CentOS 7.9内核(3.10.0-1160.el7.x86_64),部署前请充分测试网络环境与硬件兼容性。

(全文约1,280字)

— 运维老司机 原创实践笔记