CentOS 7作为一款稳定高效的服务器操作系统,其内置的防火墙工具firewalld发挥着至关重要的作用,对于系统管理员和运维人员而言,掌握firewalld的使用方法,是保障服务器安全的基础技能,本文将从实际应用角度出发,系统性地介绍firewalld的核心概念与常用操作。

firewalld与传统iptables防火墙的最大区别在于其动态管理特性,它允许在不重启服务的情况下更新规则,并引入了“区域(Zone)”和“服务(Service)”等抽象概念,使规则管理更加灵活和直观,每个区域实质上是一套预定义的规则集合,可根据网络环境灵活切换,在可信的内部网络中选择trusted区域,而对公网开放的服务则置于public区域。

要查看当前系统默认使用的区域及活跃的网络接口,可执行以下命令:

firewall-cmd --get-default-zone firewall-cmd --get-active-zones

管理防火墙服务是日常操作中最常见的需求,若需允许HTTP服务通过防火墙,可执行:

firewall-cmd --add-service=http --permanent firewall-cmd --reload

这里--permanent参数表示将规则永久保存,否则重启后失效,执行更改后必须通过--reload重新加载配置使其生效。

除系统预定义服务外,firewalld还支持基于端口的自定义规则,例如开放8080端口的TCP通信:

firewall-cmd --add-port=8080/tcp --permanent firewall-cmd --reload

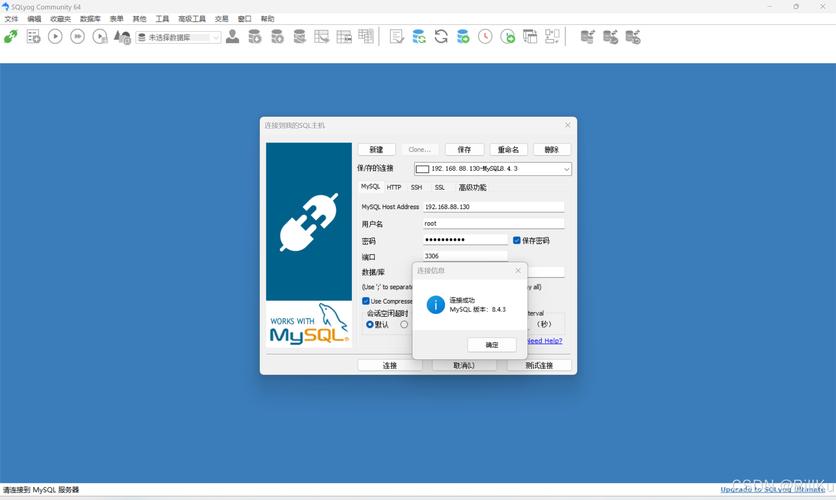

对于需要更精细控制的场景,富规则(Rich Rules)提供了强大的表达能力,通过富规则可以实现基于源IP、目标地址等多条件的访问控制,例如允许特定IP段访问3306端口:

firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" port="3306" accept' --permanent firewall-cmd --reload

在配置过程中,有几个实用技巧值得注意,使用--list-all参数可详细查看当前区域的完整配置情况;在调试阶段建议暂时不使用--permanent参数,先测试规则有效性后再永久保存;定期通过firewall-cmd --runtime-to-permanent将运行时的规则转存为永久配置。

防火墙策略的制定应遵循最小权限原则,仅开放必要的服务和端口,对于暴露在公网的服务,建议结合fail2ban等工具实现主动防护,并通过定期审查防火墙规则来确保安全策略的有效性,从运维实践来看,熟练掌握firewalld不仅能提升系统安全性,更能为后续架构扩展奠定坚实基础。