CentOS 7 权限设置详解:守护服务器安全的基石

在Linux服务器的世界里,权限控制如同守护城池的卫兵,决定了谁能进入、谁能修改、谁能执行,CentOS 7作为广泛使用的稳定系统,精确设置文件与目录权限至关重要,它直接关系到服务器的安全防线是否稳固,理解并熟练配置权限,是每位管理员必备的核心技能。

权限基础:用户、组与其他

CentOS 7的权限体系围绕三个核心实体构建:

- 用户 (User): 文件或目录的拥有者,通常是创建者。

- 组 (Group): 一组相关用户的集合,方便批量授权。

- 其他 (Other): 既不是文件拥有者,也不属于关联组的用户。

每个文件或目录针对这三类实体,分别定义了三种访问权限:

- 读 (r): 查看文件内容 / 列出目录内容 (

ls)。 - 写 (w): 修改文件内容 / 在目录内创建、删除、重命名文件。

- 执行 (x): 运行程序文件 / 进入目录 (

cd) 或访问其内文件元数据。

核心工具:chmod, chown, chgrp

chmod- 修改访问权限- 数字模式 (推荐,精确直观): 权限用三位八进制数表示:用户(u)、组(g)、其他(o),读(r)=4, 写(w)=2, 执行(x)=1,权限值相加。

- 示例:

chmod 755 filename7(用户): 4(r)+2(w)+1(x) = 读写执行5(组): 4(r)+0+1(x) = 读执行5(其他): 4(r)+0+1(x) = 读执行

- 常用设置:

755: 用户完全控制,组和其他可读执行 (常用于程序目录)。644: 用户读写,组和其他只读 (常用于配置文件)。700: 用户完全控制,组和其他无权限 (高度私有)。600: 用户读写,组和其他无权限 (安全配置文件)。

- 示例:

- 符号模式 (灵活,适合增量修改): 使用

u/g/o/a(用户/组/其他/所有), ,r/w/x。- 示例:

chmod u+x script.sh(给用户添加执行权限)chmod g-w file.conf(移除组的写权限)chmod o=r-- log.txt(设置其他用户权限为只读)chmod a+r public.txt(给所有用户添加读权限)

- 示例:

- 数字模式 (推荐,精确直观): 权限用三位八进制数表示:用户(u)、组(g)、其他(o),读(r)=4, 写(w)=2, 执行(x)=1,权限值相加。

chown- 更改文件拥有者与组- 语法:

chown [新用户]:[新组] 文件/目录 - 示例:

chown apache:apache /var/www/html/index.html(将文件所有者改为apache用户和组)chown -R mysql:mysql /var/lib/mysql/(-R递归更改目录下所有内容)

- 仅更改组:

chown :newgroup filename或chgrp newgroup filename

- 语法:

chgrp- 更改文件所属组 (功能已被chown :group包含)

- 语法:

chgrp [新组] 文件/目录 - 示例:

chgrp developers project/

- 语法:

特殊权限:SUID, SGID, Sticky Bit

SUID (Set User ID): 当用户执行设置了SUID的程序文件时,进程将以文件所有者的身份运行,常用于需要提权操作的程序 (如

passwd)。慎用!- 设置:数字模式加前缀4 (如

4755), 符号模式u+s。 - 显示:用户执行位变为

s(如-rwsr-xr-x)。

- 设置:数字模式加前缀4 (如

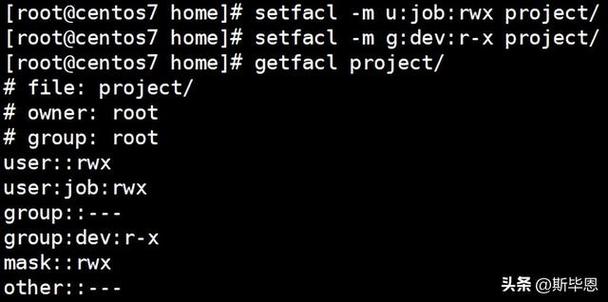

SGID (Set Group ID):

- 对文件:效果类似SUID,进程以文件所属组的身份运行。

- 对目录:在该目录下新建的文件或子目录,将自动继承目录的所属组,而非创建者的主组,常用于协作共享目录。

- 设置:数字模式加前缀2 (如

2770), 符号模式g+s。 - 显示:组执行位变为

s(如drwxrws---)。

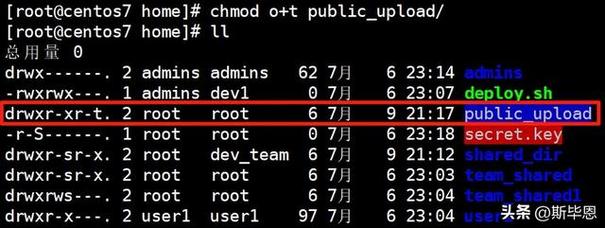

Sticky Bit: 仅对目录有效,用户只能删除或重命名自己拥有的文件(即使有目录的写权限),常用于公共可写目录 (如

/tmp)。- 设置:数字模式加前缀1 (如

1777), 符号模式o+t。 - 显示:其他执行位变为

t(如drwxrwxrwt)。

- 设置:数字模式加前缀1 (如

关键目录权限建议与风险规避

- 系统目录 (

/bin,/sbin,/usr,/etc等): 保持默认权限 (755目录,644文件)。禁止随意赋予777权限! 这等于敞开大门让任何人(包括潜在攻击者)随意篡改系统。 - Web根目录 (

/var/www/html):- 安全做法:目录

755, 文件644,Web服务器用户(如apache/nginx)通常只需读权限访问静态文件。 - PHP等动态内容:务必确保脚本文件权限为

644,需要写权限的目录(如上传目录、缓存目录)单独设置,权限755或775(如果Web服务器用户需要组权限),并确保该目录不可执行脚本!避免使用777。

- 安全做法:目录

- 用户家目录 (

/home/username):默认700或750,保护用户私有数据。 - 日志目录 (

/var/log):保持严格权限 (如755目录,日志文件640),确保只有root和必要的服务用户可读/写。 - 敏感文件:密码文件 (

/etc/passwd,/etc/shadow)、SSH密钥 (~/.ssh)、服务配置文件等,权限必须严格限制 (如600,700)。

最佳实践与安全提示

- 最小权限原则:只授予完成工作所需的最低权限,定期审计关键文件和目录权限 (

ls -l /path或find /path -ls)。 - 谨慎使用

-R:递归修改权限前,务必确认目标路径正确无误,避免误操作导致系统瘫痪或安全漏洞。 - 避免

777诱惑:这是权限管理中的大忌,意味着系统对所有人完全开放,极易招致攻击或误删。 - 利用组管理协作:为需要共享资源的用户创建专用组,使用

SGID目录和合适的组权限 (775,770)。 - 理解服务用户权限:明确运行服务(如Apache, MySQL)的用户身份,仅赋予其访问必要资源的权限。

- 结合SELinux:CentOS 7默认启用SELinux,它提供额外的强制访问控制层,在配置权限时也需考虑SELinux上下文 (

ls -Z,chcon,restorecon)。

精确的权限设置绝非可有可无的细节,而是CentOS 7服务器安全的生命线,从基础的 755、644 到谨慎使用的特殊位,每一次权限分配都直接影响着系统的稳定与数据的安全,掌握 chmod、chown 等工具,坚持最小权限原则,避免 777 这类高危操作,方能筑起稳固的服务器防御工事,服务器安全无小事,合理配置权限是每位运维者不可或缺的基本功。