CentOS DNS解析故障排查与修复指南

当您的CentOS服务器突然无法解析域名时,整个业务都可能陷入停滞,这种常见故障背后往往隐藏着多种可能的原因,下面我将详细解析排查步骤与解决方案,助您快速恢复网络连通性。

核心症状与初步判断

ping www.baidu.com返回unknown host或Name or service not knowncurl https://example.com报错Could not resolve host- 网络基础连通正常(如

ping 8.8.8.8成功)

系统级诊断:定位故障源头

检查

/etc/resolv.conf配置 这是DNS解析的核心配置文件,执行:cat /etc/resolv.conf

- 关键验证点:

- 是否存在有效的

nameserver行?nameserver 8.8.8.8或nameserver 192.168.1.1。 nameserver地址是否正确且可达?尝试ping该IP地址。- 是否存在干扰性的

options或search域设置?临时注释掉测试。

- 是否存在有效的

- 关键验证点:

验证DNS查询工具

- 使用

nslookup:nslookup www.baidu.com nslookup www.baidu.com 8.8.8.8 # 指定公共DNS测试

观察是否返回正确的IP地址,失败则表明解析请求未送达或响应异常。

- 使用

dig(更强大):dig www.baidu.com dig @8.8.8.8 www.baidu.com # 指定DNS服务器 dig +trace www.baidu.com # 跟踪完整解析过程

检查

ANSWER SECTION是否有结果,STATUS是否为NOERROR。

- 使用

测试网络连通性

- 确认与DNS服务器的连通性:

ping -c 4 8.8.8.8 # 测试与Google DNS的连通性 telnet 8.8.8.8 53 # 测试是否能访问DNS端口(53)

- 若

ping通但telnet失败,极可能是防火墙阻断。

- 若

- 检查默认网关与路由:

ip route show default ping <默认网关IP>

错误的网关或路由表会导致所有外部请求(包括DNS)失败。

- 确认与DNS服务器的连通性:

检查防火墙规则 CentOS 7+ 通常使用

firewalld:firewall-cmd --list-all # 查看当前规则 # 临时开放DNS端口(UDP/TCP 53): firewall-cmd --add-service=dns --permanent firewall-cmd --reload

若使用

iptables:iptables -L -n -v # 查看规则 # 临时允许DNS(谨慎操作): iptables -I INPUT -p udp --dport 53 -j ACCEPT iptables -I INPUT -p tcp --dport 53 -j ACCEPT

检查 SELinux 状态 SELinux 误配置可能阻止DNS查询:

getenforce # 查看状态 (Enforcing, Permissive, Disabled) # 临时设置为宽容模式测试: setenforce 0

若问题解决,需检查SELinux审计日志 (

/var/log/audit/audit.log) 并调整策略。

深入排查:服务与配置冲突

NetworkManager 覆盖问题 如果使用NetworkManager管理网络,它可能覆盖手动修改的

/etc/resolv.conf:- 检查相关配置:

cat /etc/NetworkManager/NetworkManager.conf

查看

[main]部分是否有dns=none或dns=default等设置。 - 检查具体连接配置:

nmcli con show "<连接名称>" | grep dns

- 解决方案:

- 在NetworkManager配置中明确设置DNS(推荐)。

- 在

/etc/resolv.conf顶部添加# Generated by NetworkManager注释(有时有效)。 - 设置

/etc/resolv.conf为不可变(chattr +i /etc/resolv.conf,不推荐长期使用)。

- 检查相关配置:

检查

hosts文件干扰 不正确的/etc/hosts条目可能优先于DNS解析:cat /etc/hosts

确保没有意外的、指向错误IP的域名映射。

DNS缓存问题 (若使用

nscd或systemd-resolved)nscd(Name Service Cache Daemon):systemctl status nscd # 检查状态 systemctl restart nscd # 重启 nscd -i hosts # 清除hosts缓存 nscd -i passwd # 清除passwd缓存 (如有需要)

systemd-resolved(较少在默认CentOS安装):systemctl status systemd-resolved resolvectl flush-caches # 清除缓存

优化DNS解析性能与可靠性

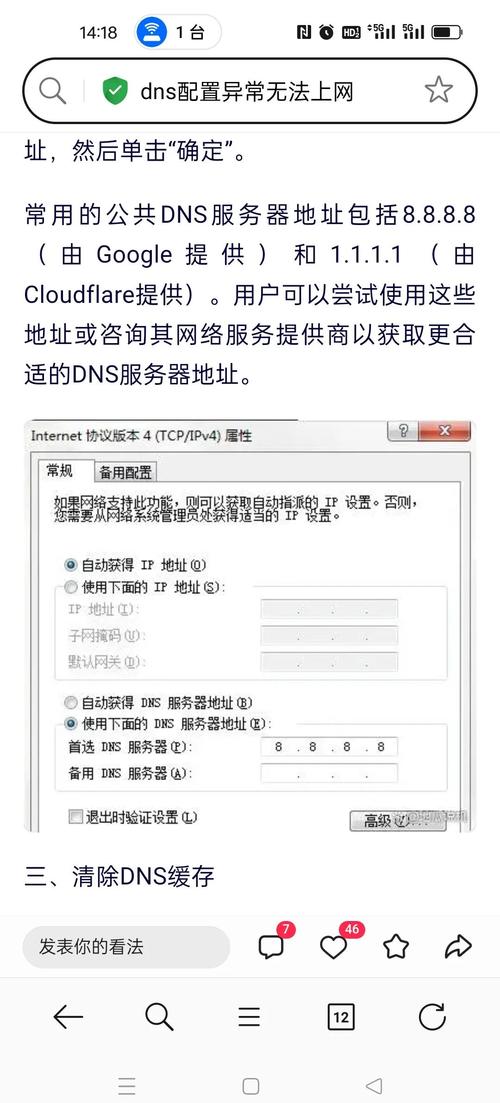

配置多个备用DNS服务器 在

/etc/resolv.conf或 NetworkManager 配置中设置至少2-3个nameserver,系统会自动尝试下一个,公共DNS示例:nameserver 223.5.5.5 # 阿里DNS nameserver 119.29.29.29 # DNSPod DNS nameserver 8.8.8.8 # Google DNS调整

resolv.conf选项options timeout:1:设置单次查询超时时间(秒)。options attempts:2:设置尝试次数。options rotate:在多nameserver间轮询查询(避免仅用第一个)。options use-vc:强制使用TCP进行DNS查询(某些网络环境需要)。

使用

dnsmasq进行本地缓存 (可选) 安装配置dnsmasq可缓存DNS结果,加速重复查询:yum install dnsmasq systemctl enable dnsmasq systemctl start dnsmasq

配置

/etc/dnsmasq.conf并确保/etc/resolv.conf的nameserver指向0.0.1。

高级场景:特殊网络环境

- VPN连接: VPN客户端软件通常会修改

/etc/resolv.conf或路由表,检查VPN连接状态和其推送的DNS设置。 - 容器环境 (Docker): Docker容器默认使用宿主机的DNS设置,但自定义网络或

--dns参数会覆盖,检查容器内的/etc/resolv.conf。 - 复杂的内部DNS架构: 确保服务器配置指向正确的内部DNS解析器,并且该解析器能正确转发查询到外部或根DNS。

个人观点 DNS解析故障虽常见,但系统性排查总能定位根源,我始终认为 /etc/resolv.conf 的配置、防火墙/SELinux状态以及NetworkManager的潜在覆盖是首要检查点,掌握 dig 和 nslookup 的使用是运维工程师的基本功,它们提供的详细信息远非简单 ping 可比,对于关键业务服务器,配置冗余DNS服务器并考虑本地缓存是提升稳定性的有效手段,每次解决这类问题,都是对网络知识的一次巩固。