在CentOS系统上,攻击者通常利用系统的漏洞、配置不当或弱密码等途径进行攻击,以下是对CentOS系统可能遭受的攻击方式的详细分析:

常见的攻击方式

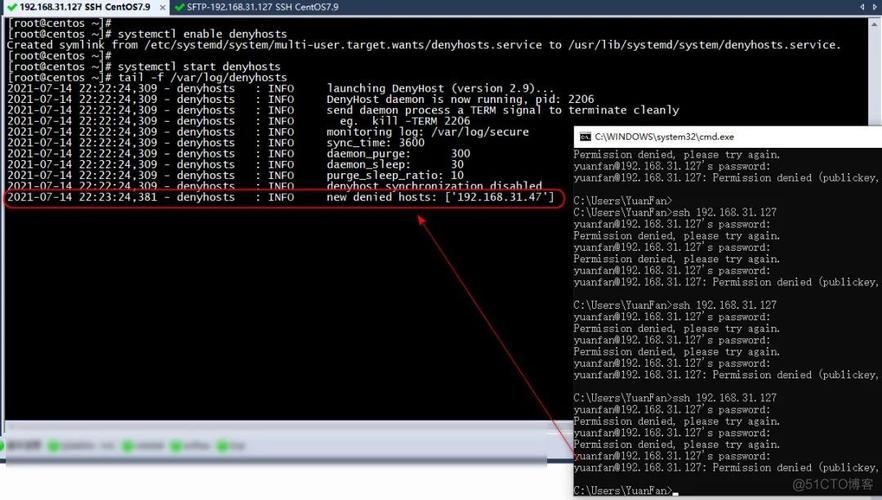

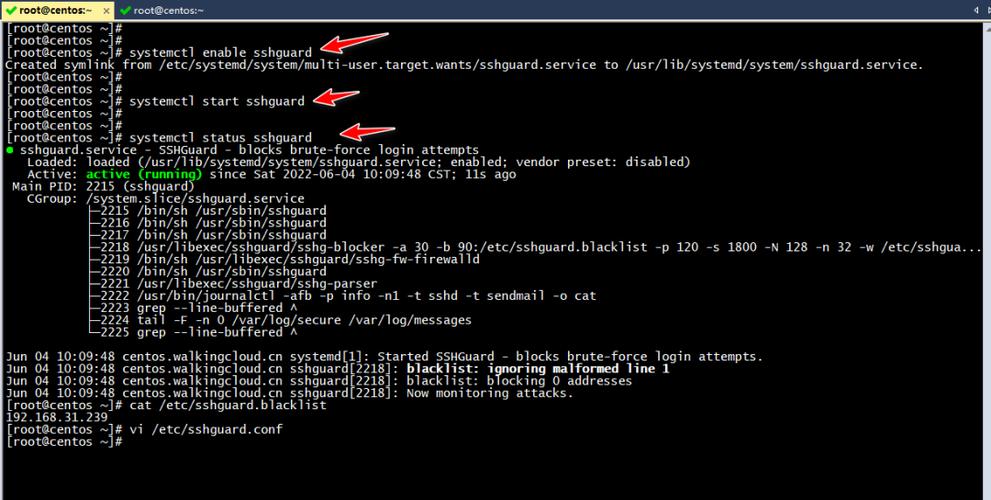

1、暴力破解:

攻击者通过SSH连接到目标主机,尝试使用各种用户名和密码组合进行登录,直到找到正确的凭据。

一旦获取到初始访问权限,攻击者会上传恶意脚本,进一步控制服务器。

2、提权攻击:

攻击者利用系统漏洞(如dirtycow漏洞)将普通用户权限提升为root权限。

通过提权,攻击者能够执行更多高权限操作,如修改系统文件、安装后门等。

3、后门植入:

攻击者在系统中植入后门程序,以便未来能够轻易地再次访问和控制服务器。

后门可能以rootkit的形式存在,难以被常规安全工具检测到。

4、流量劫持:

攻击者通过中间人攻击(MITM)劫持网络流量,窃取敏感信息或篡改数据。

在CentOS系统中,如果未正确配置SSH密钥认证,攻击者可能更容易实施此类攻击。

5、服务拒绝攻击:

攻击者通过大量请求耗尽服务器资源,导致合法用户无法访问服务。

虽然这不是针对CentOS特定版本的攻击,但任何操作系统上的服务都可能受到此类攻击。

6、恶意软件感染:

攻击者利用漏洞或社会工程学手段在CentOS系统上安装恶意软件。

恶意软件可能窃取数据、破坏系统或作为僵尸网络的一部分发起更大规模的攻击。

7、零日攻击:

针对CentOS系统中未知漏洞的攻击,这类攻击由于缺乏及时的安全补丁而特别危险。

攻击者可能利用这些漏洞执行任意代码、获取敏感数据或完全控制受影响的系统。

应对措施

1、加强密码策略:使用复杂且唯一的密码,并定期更换,避免使用默认密码或弱密码。

2、更新和打补丁:及时应用安全补丁和更新,修复已知漏洞,关注官方安全公告和漏洞数据库。

3、限制访问:仅允许可信任的用户和设备访问系统,使用防火墙规则限制不必要的入站和出站流量。

4、监控和审计:定期检查系统日志和审计记录,以便及时发现异常活动,使用入侵检测系统(IDS)和入侵防御系统(IPS)增强监控能力。

5、备份和恢复计划:定期备份重要数据和系统配置,制定并测试灾难恢复计划,以便在发生攻击时能够迅速恢复。

6、教育和培训:提高用户的安全意识,教育他们识别和防范潜在的网络威胁,定期进行安全培训和演练。

CentOS系统面临多种潜在的网络攻击风险,包括暴力破解、提权攻击、后门植入、流量劫持、恶意软件感染以及零日攻击等,为了有效防范这些攻击,需要采取一系列综合措施来加强系统的安全性。