SQL注入攻击是一种常见的网络安全威胁,攻击者通过在用户输入中插入恶意的SQL代码,从而可以执行未经授权的数据库操作,这种攻击方式可以导致数据泄露、数据损坏甚至系统崩溃,为了防止SQL注入,需要采取多种措施来确保应用程序和数据库的安全性,以下是一些防止SQL注入的方法:

一、使用参数化查询

参数化查询是防止SQL注入最有效的方法之一,它通过将用户输入作为参数传递给SQL查询,而不是直接拼接到查询字符串中,从而避免了SQL注入的风险,在java中,可以使用PreparedStatement来实现参数化查询,下面是一个示例代码:

- import java.sql.*;

- public class ParameterizedQueryExample {

- public static void main(String[] args) {

- Connection conn = null;

- PreparedStatement stmt = null;

- ResultSet rs = null;

- try {

- // 连接到数据库

- conn = DriverManager.getConnection("jdbc:mysql://localhost:3306/database", "username", "password");

- // 创建PreparedStatement对象

- String query = "SELECT * FROM users WHERE username = ? AND password = ?";

- stmt = conn.prepareStatement(query);

- // 设置参数值

- String username = "admin";

- String password = "password123";

- stmt.setString(1, username);

- stmt.setString(2, password);

- // 执行查询

- rs = stmt.executeQuery();

- // 处理查询结果

- while (rs.next()) {

- int id = rs.getInt("id");

- String name = rs.getString("name");

- System.out.println("ID: " + id + ", Name: " + name);

- }

- } catch (SQLException e) {

- e.printStackTrace();

- } finally {

- // 关闭ResultSet、PreparedStatement和Connection

- if (rs != null) {

- try {

- rs.close();

- } catch (SQLException e) {

- e.printStackTrace();

- }

- }

- if (stmt != null) {

- try {

- stmt.close();

- } catch (SQLException e) {

- e.printStackTrace();

- }

- }

- if (conn != null) {

- try {

- conn.close();

- } catch (SQLException e) {

- e.printStackTrace();

- }

- }

- }

- }

- }

在这个示例中,PreparedStatement对象用于执行参数化查询,通过设置占位符(?)并使用setString()方法设置参数值,可以避免SQL注入攻击。

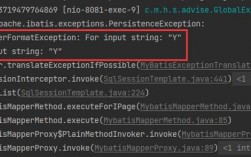

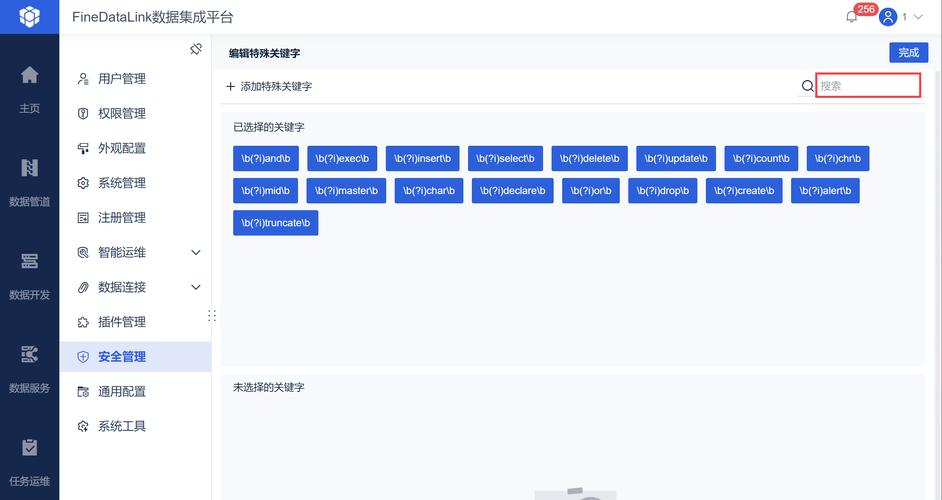

二、输入验证和过滤

输入验证和过滤是一种用于确保用户输入数据的安全性和有效性的技术,它可以防止恶意输入和错误数据导致的安全漏洞和应用程序错误,在接收用户输入之前,可以对输入数据进行验证和过滤,以确保它们不包含恶意代码,可以使用正则表达式来检查输入是否匹配预期的模式:

- import java.util.regex.Pattern;

- public class InputValidationExample {

- public static void main(String[] args) {

- String username = "admin";

- String password = "password123";

- // 检查用户名是否合法

- if (!isValidUsername(username)) {

- System.out.println("Invalid username");

- return;

- }

- // 检查密码是否合法

- if (!isValidPassword(password)) {

- System.out.println("Invalid password");

- return;

- }

- // 执行查询

- String sql = "SELECT * FROM users WHERE username = '" + username + "' AND password = '" + password + "'";

- try (Connection connection = dataSource.getConnection();

- Statement statement = connection.createStatement();

- ResultSet resultSet = statement.executeQuery(sql)) {

- // 处理查询结果

- } catch (SQLException e) {

- e.printStackTrace();

- }

- }

- private static boolean isValidUsername(String username) {

- // 假设用户名只能包含字母和数字,长度为315个字符

- String regex = "^[azAZ09]{3,15}$";

- Pattern pattern = Pattern.compile(regex);

- return pattern.matcher(username).matches();

- }

- private static boolean isValidPassword(String password) {

- // 假设密码必须包含至少8个字符,包括字母和数字

- String regex = "^(?=.*[azAZ])(?=.*\\d).{8,}$";

- Pattern pattern = Pattern.compile(regex);

- return pattern.matcher(password).matches();

- }

- }

三、使用存储过程

存储过程是在数据库中预编译的SQL语句,可以在数据库服务器上执行,通过使用存储过程,可以将业务逻辑封装在数据库层,从而减少应用程序与数据库之间的交互次数,存储过程可以限制用户输入对数据库的影响,从而提高安全性,下面是一个使用存储过程的示例:

- DELIMITER //

- CREATE PROCEDURE GetUserByUsernameAndPassword(IN p_username VARCHAR(50), IN p_password VARCHAR(50))

- BEGIN

- SELECT * FROM users WHERE username = p_username AND password = p_password;

- END //

- DELIMITER ;

在应用程序中调用存储过程:

- try (Connection connection = dataSource.getConnection();

- CallableStatement callableStatement = connection.prepareCall("{call GetUserByUsernameAndPassword(?, ?)}")) {

- callableStatement.setString(1, username);

- callableStatement.setString(2, password);

- try (ResultSet resultSet = callableStatement.executeQuery()) {

- // 处理查询结果

- }

- } catch (SQLException e) {

- e.printStackTrace();

- }

四、最小权限原则

为了降低潜在的损害,应该根据需要为数据库用户和应用程序分配最小的权限,这样可以确保在发生SQL注入攻击时,攻击者无法对数据库进行敏感操作,可以为应用程序分配只读权限,或者仅为特定操作分配必要的权限。

五、使用ORM框架

对象关系映射(ORM)框架如Hibernate和JPA可以帮助防止SQL注入攻击,这些框架将Java对象与数据库表进行映射,并自动处理SQL查询的构建和参数化,使用Hibernate进行查询:

- import org.hibernate.Session;

- import javax.persistence.criteria.CriteriaBuilder;

- import javax.persistence.criteria.CriteriaQuery;

- import javax.persistence.criteria.Root;

- import java.util.List;

- public class HibernateQueryExample {

- public static void main(String[] args) {

- String username = request.getParameter("username");

- String password = request.getParameter("password");

- try (Session session = sessionFactory.openSession()) {

- CriteriaBuilder criteriaBuilder = session.getCriteriaBuilder();

- CriteriaQuery<User> criteriaQuery = criteriaBuilder.createQuery(User.class);

- Root<User> root = criteriaQuery.from(User.class);

- criteriaQuery.select(root)

- .where(criteriaBuilder.and(

- criteriaBuilder.equal(root.get("username"), username),

- criteriaBuilder.equal(root.get("password"), password)

- ));

- List<User> users = session.createQuery(criteriaQuery).getResultList();

- // 处理查询结果

- } catch (Exception e) {

- e.printStackTrace();

- }

- }

- }

六、使用安全的数据库连接

确保使用安全的数据库连接,例如SSL/TLS加密连接,以防止数据在传输过程中被窃取或篡改,可以通过配置数据库连接字符串来启用SSL/TLS加密,在MySQL中,可以使用以下连接字符串:

- String url = "jdbc:mysql://localhost:3306/database?useSSL=true&requireSSL=true";

七、避免动态拼接SQL语句

尽量避免在代码中使用动态拼接SQL语句的方式构建查询,这种方式容易导致SQL注入攻击,如果必须使用动态SQL,请确保对用户输入进行严格的验证和过滤,可以使用白名单方式限制允许的输入内容。

八、使用防火墙和入侵检测系统

使用Web应用程序防火墙(WAF)和入侵检测系统(IDS)可以帮助阻止SQL注入攻击,WAF可以检测和拦截SQL注入攻击,而IDS可以监控网络流量并检测异常行为,这些工具可以提高应用程序的安全性,但不能完全替代其他防护措施。

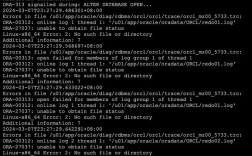

九、定期更新和维护数据库软件

定期更新和维护数据库管理系统和应用程序非常重要,更新可以修复已知的安全漏洞,并提供更好的安全性和保护,定期进行安全审计和测试,以发现和修复潜在的安全漏洞,可以使用安全审计工具来检测SQL注入漏洞和其他安全漏洞。

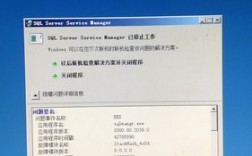

十、隔离数据库服务器和记录监控活动

隔离数据库服务器可以确保只有授权用户才能访问,使用防火墙和其他安全措施来保护数据库服务器,记录和监控数据库活动可以帮助及时发现SQL注入攻击,可以使用数据库日志和监控工具来记录和监控数据库活动。

十一、相关问答FAQs:

问:什么是SQL注入攻击?

答:SQL注入攻击是指攻击者通过在用户输入中插入恶意的SQL代码,从而执行未经授权的数据库操作,这种攻击方式可以导致数据泄露、数据损坏甚至系统崩溃。

问:如何防止SQL注入攻击?

答:防止SQL注入攻击的方法包括使用参数化查询、输入验证和过滤、存储过程、最小权限原则、使用ORM框架、使用安全的数据库连接、避免动态拼接SQL语句、使用防火墙和入侵检测系统以及定期更新和维护数据库软件。