在现代网络安全领域,SQL注入(SQL Injection)攻击是一种非常常见且危险的漏洞利用手段,它允许攻击者通过操纵数据库查询语句来获取未经授权的数据甚至控制整个系统,Access报错注入是SQL注入的一种形式,通常用于Microsoft Access数据库中,以下是对access报错注入的详细分析:

1、定义:

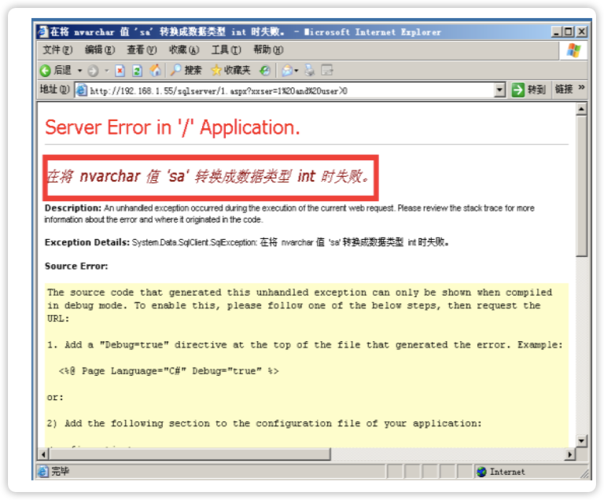

Access报错注入是一种基于错误信息的SQL注入技术,主要用于从数据库的错误消息中提取敏感信息。

2、原理:

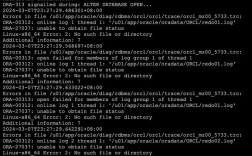

通过构造特定的SQL查询语句,故意引发数据库错误,从而根据返回的错误信息判断数据库结构或内容。

3、应用场景:

常用于渗透测试和安全评估,帮助发现潜在的SQL注入漏洞。

形成原理

1、网站分类:

动态网站依赖数据库进行数据交互,存在SQL注入风险。

Access数据库常用于小型企业或个人网站后台管理。

2、注入类型:

字符型注入:用户输入被当作字符串处理,可能干扰闭合引号。

布尔盲注:通过逻辑判断页面显示是否正常来判断是否存在注入点。

联合查询:执行多个查询并合并结果,适用于高阶数据库。

3、特殊性:

Access数据库不支持注释符号,因此某些绕过技巧不适用。

没有limit命令,但可以使用top命令限制查询结果行数。

具体步骤

1、判断注入点:

使用and 1=1和and 1=2等语句测试页面反应,确定是否存在注入点。

2、猜解表名:

通过and exists(select * from 表名)语句猜测表名,正常显示表示存在。

3、猜解字段数:

使用order by语句逐步增加数字,直到页面报错,确定字段数量。

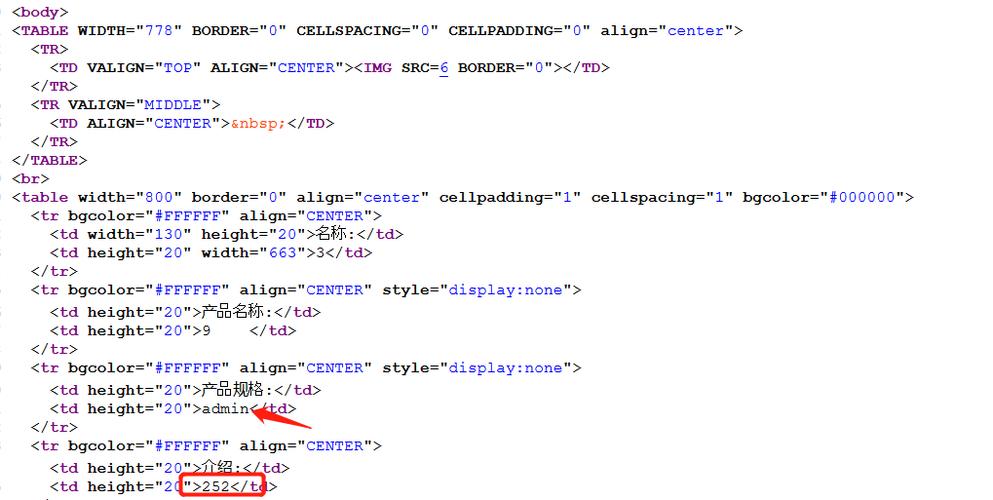

4、猜解字段名:

通过and exists(select 字段名 from 表名)语句猜测字段名。

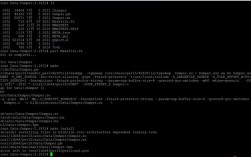

5、联合查询:

使用union select语句结合已知字段位置,爆出具体数据。

工具与防护

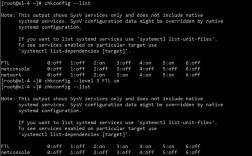

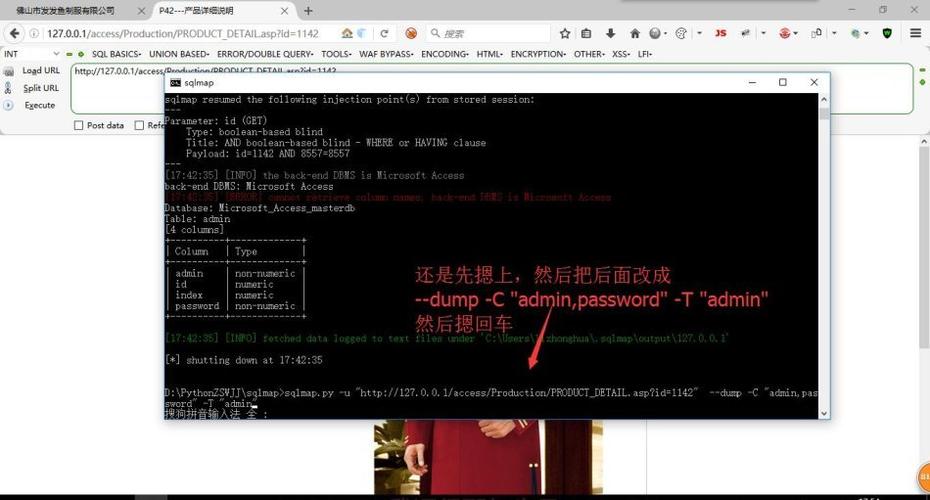

1、常用工具:

Pangolin、Sqlmap等,可以自动化完成注入过程。

2、防护措施:

参数化查询:避免直接拼接SQL语句,减少注入风险。

输入验证:对用户输入进行严格验证和过滤。

错误消息定制:避免泄露数据库结构信息。

3、绕过WAF:

使用特殊编码或变形关键字绕过Web应用防火墙(WAF)的检测。

Access报错注入是一种有效的SQL注入技术,尤其在针对Microsoft Access数据库时,了解其形成原理、具体步骤及防护措施对于提高网站安全性至关重要,掌握相关工具的使用也能大大提升渗透测试的效率和准确性。