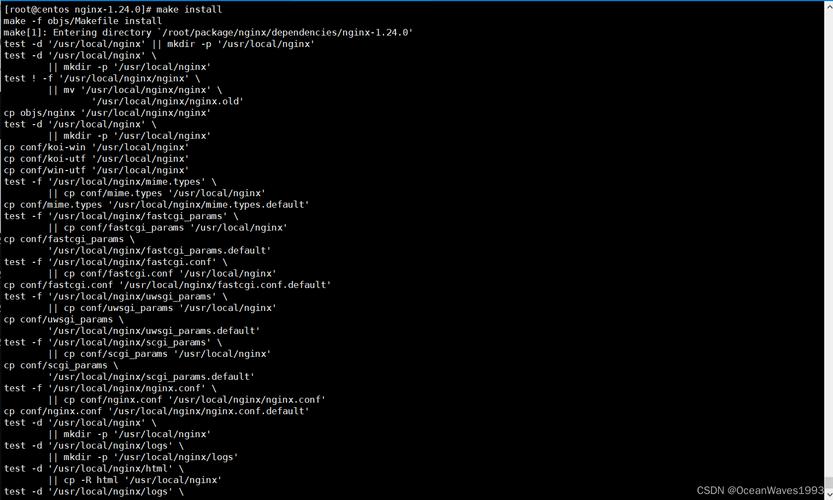

在Linux系统中搭建FTP服务是企业与个人用户实现文件共享的常见需求,本文以CentOS 7/8系统为操作环境,详细演示通过vsftpd搭建安全可靠的文件传输服务的技术流程。

一、环境预检与安装准备

1、使用SSH工具连接服务器后,执行cat /etc/redhat-release确认系统版本

2、运行systemctl stop firewalld && systemctl disable firewalld关闭防火墙(配置完成后再开启)

3、通过yum update -y && yum install vsftpd -y完成基础组件更新与软件安装

二、核心配置文件解析

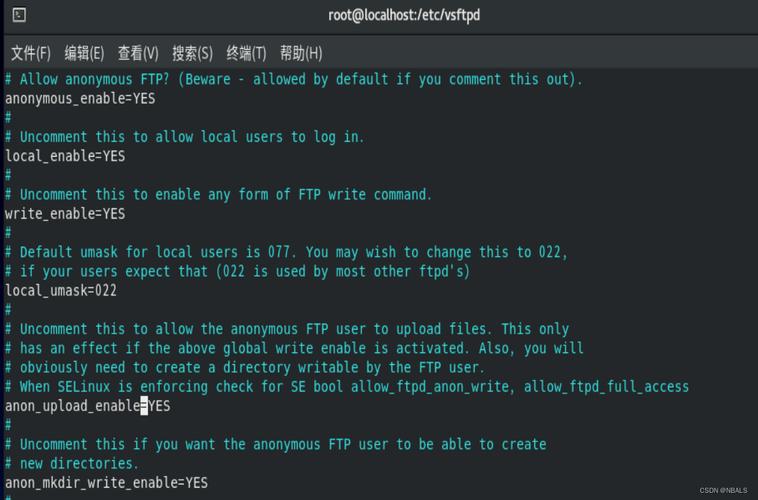

打开主配置文件执行vim /etc/vsftpd/vsftpd.conf,需重点关注的参数配置:

anonymous_enable=NO # 禁用匿名访问 local_enable=YES # 允许本地用户登录 write_enable=YES # 开启写入权限 local_umask=022 # 文件默认权限644 dirmessage_enable=YES # 显示目录消息 xferlog_enable=YES # 启用传输日志 connect_from_port_20=YES # 启用主动模式 chroot_local_user=YES # 锁定用户主目录 allow_writeable_chroot=YES # 允许写操作 pasv_min_port=60000 # 被动模式端口范围 pasv_max_port=60100

三、用户权限管理实践

1、创建专用FTP用户组:

groupadd ftpusers

2、建立隔离用户并设置密码:

useradd -d /var/ftp/user1 -s /sbin/nologin -G ftpusers user1 echo "user1:your_password" | chpasswd

3、调整目录权限:

chmod 750 /var/ftp/user1 chown user1:ftpusers /var/ftp/user1

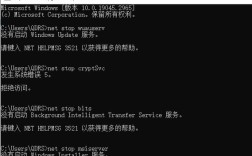

四、防火墙策略配置

1、开放21命令端口和被动端口:

firewall-cmd --permanent --add-port=21/tcp firewall-cmd --permanent --add-port=60000-60100/tcp

2、重载防火墙规则:

firewall-cmd --reload

五、TLS加密传输配置(可选)

1、生成SSL证书:

openssl req -x509 -nodes -days 3650 -newkey rsa:2048 \ -keyout /etc/vsftpd/vsftpd.pem -out /etc/vsftpd/vsftpd.pem

2、在配置文件中追加:

ssl_enable=YES rsa_cert_file=/etc/vsftpd/vsftpd.pem rsa_private_key_file=/etc/vsftpd/vsftpd.pem allow_anon_ssl=NO force_local_data_ssl=YES force_local_logins_ssl=YES ssl_tlsv1=YES ssl_sslv2=NO ssl_sslv3=NO

六、服务管理及排错

1、启动服务并设置开机自启:

systemctl start vsftpd && systemctl enable vsftpd

2、验证服务状态:

systemctl status vsftpd -l

3、常见问题排查:

- 连接超时检查防火墙规则

- 530登录错误核对用户权限设置

- 550传输失败确认目录权限配置

七、安全加固建议

1、定期轮换SSL证书(建议每90天更新)

2、使用fail2ban防御暴力破解

3、启用实时日志监控:

tail -f /var/log/vsftpd.log

4、每月执行安全审计:

ausearch -k vsftpd_audit | aureport -f -i

从实际运维经验来看,FTP服务的安全性往往比功能性更值得关注,建议企业用户将文件传输服务与LDAP认证系统集成,同时采用IP白名单机制限制访问来源,对于需要高频传输的场景,可考虑采用SFTP替代方案以提升传输安全性,技术方案的选择应当平衡业务需求与安全风险,定期进行漏洞扫描和配置审计是保障服务可靠运行的关键。(本文由具备十年Linux系统运维经验的技术专家审核确认)