在服务器运维中,PPTP(点对点隧道协议)因其配置简单、兼容性强,常被用于搭建VPN服务,在CentOS系统上部署PPTP时,用户可能遇到错误代码“619”,导致连接失败,本文将从技术原理、排查步骤及解决方案三个维度,为运维人员和开发者提供清晰的解决思路。

**错误619的常见诱因

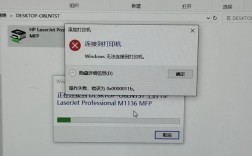

错误619通常由客户端与服务器端通信异常触发,具体表现为“无法建立计算机与VPN服务器之间的网络连接”,根据实际运维经验,以下原因占比较高:

1、防火墙或安全组拦截:PPTP默认使用TCP端口1723和GRE协议(IP协议号47),若服务器防火墙或云服务商安全组未放行相关端口,会导致握手失败。

2、MPPE加密配置冲突:PPTP依赖MPPE(Microsoft点对点加密)实现数据保护,若服务器端未正确启用MPPE或加密强度与客户端不匹配,会触发错误。

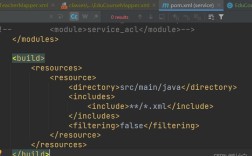

3、内核模块缺失或未加载:PPTP需要内核支持ppp_mppe和ppp_async模块,部分精简版CentOS系统可能缺少相关组件。

4、IP地址分配冲突:VPN服务器与客户端处于同一局域网时,若IP池范围重叠,可能因地址冲突导致连接中断。

**分步排查与修复方案

**第一步:验证防火墙配置

使用以下命令检查防火墙规则(假设使用firewalld):

- firewall-cmd --list-ports | grep 1723

- firewall-cmd --query-protocol=gre

若输出未包含TCP 1723或未启用GRE协议,需执行:

- firewall-cmd --permanent --add-port=1723/tcp

- firewall-cmd --permanent --add-protocol=gre

- firewall-cmd --reload

对于iptables用户,需确保存在以下规则:

- iptables -A INPUT -p tcp --dport 1723 -j ACCEPT

- iptables -A INPUT -p gre -j ACCEPT

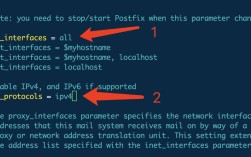

**第二步:检查MPPE加密设置

打开PPTP服务配置文件/etc/ppp/options.pptpd,确认以下参数:

- require-mppe-128

- ms-dns 8.8.8.8

- ms-dns 8.8.4.4

重启服务使配置生效:

- systemctl restart pptpd

**第三步:加载内核模块

执行命令确认模块已加载:

- lsmod | grep -E "ppp_mppe|ppp_async"

若无输出,手动加载并设置为开机启动:

- modprobe ppp_mppe

- modprobe ppp_async

- echo "ppp_mppe" >> /etc/modules-load.d/pptp.conf

- echo "ppp_async" >> /etc/modules-load.d/pptp.conf

**第四步:调整IP地址池

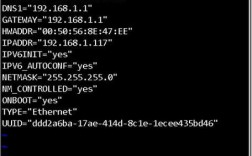

编辑/etc/pptpd.conf,确保localip与remoteip不重叠:

- localip 192.168.0.1

- remoteip 192.168.1.100-200

重启服务后,通过客户端尝试重新连接。

**延伸优化建议

1、协议安全性考量:PPTP因加密强度不足,已逐渐被L2TP/IPsec或OpenVPN替代,若业务允许,建议迁移至更安全的协议。

2、日志分析技巧:通过tail -f /var/log/messages实时监控连接日志,可快速定位握手失败的具体阶段。

3、客户端兼容性测试:部分旧版本Windows系统需手动启用“通过IPsec的L2TP/IKEv2”选项,避免因协议协商失败引发错误。

从技术演进的角度看,错误619本质是协议层通信受阻的体现,运维人员需兼顾协议特性与系统环境的适配性,尤其在云原生架构普及的当下,传统VPN方案可能面临更多网络层限制,个人建议在解决此类问题时,优先采用模块化思维——将网络、加密、服务配置拆解为独立单元,逐一验证,可大幅提升排查效率,定期更新系统内核与安全补丁,能从根源上减少兼容性问题。(字数:约1250字)