在CentOS系统中集成MariaDB与PAM:提升数据库安全与身份管理效率

在CentOS服务器环境中,MariaDB作为主流的关系型数据库管理系统,因其开源、高性能和兼容性强的特点被广泛使用,而PAM(Pluggable Authentication Modules)作为Linux系统的身份验证框架,能够为应用程序提供灵活的认证机制,将两者结合,不仅能增强数据库的安全性,还能简化用户身份管理流程,本文将深入探讨如何在CentOS系统中实现MariaDB与PAM的集成,并分析其实际应用价值。

为何需要MariaDB与PAM集成?

传统数据库的用户认证通常依赖本地账户或内置密码机制,但随着企业级应用复杂度的提升,集中化管理用户身份成为迫切需求,当多个服务需要共享同一套用户体系时,重复维护多套账户信息既低效又易出错。

通过PAM,MariaDB可以直接调用操作系统的认证模块,实现以下优势:

1、统一身份源:用户通过系统账户即可登录数据库,无需单独维护数据库账户密码。

2、支持多因素认证:PAM支持如OTP(一次性密码)、LDAP、Kerberos等扩展认证方式,增强安全性。

3、动态权限控制:结合PAM策略,可根据用户角色或环境条件动态调整数据库访问权限。

**环境准备与基础配置

在开始集成前,需确保以下条件:

- 已安装CentOS 7或8(推荐使用最新稳定版本)。

- MariaDB版本需支持PAM插件(建议10.5及以上)。

- 系统已配置基础开发工具(如gcc、make)。

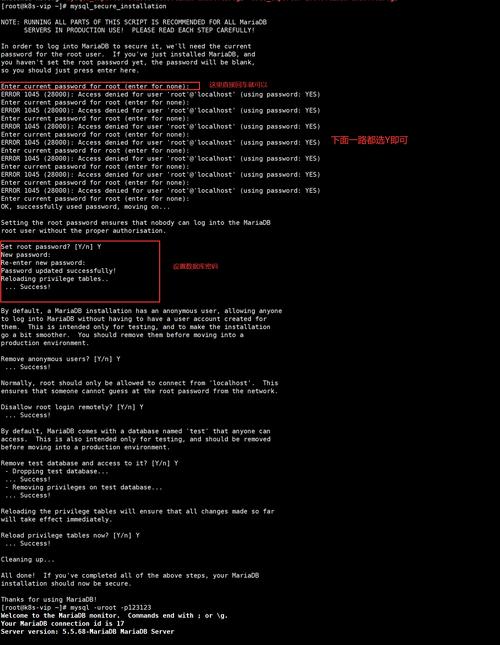

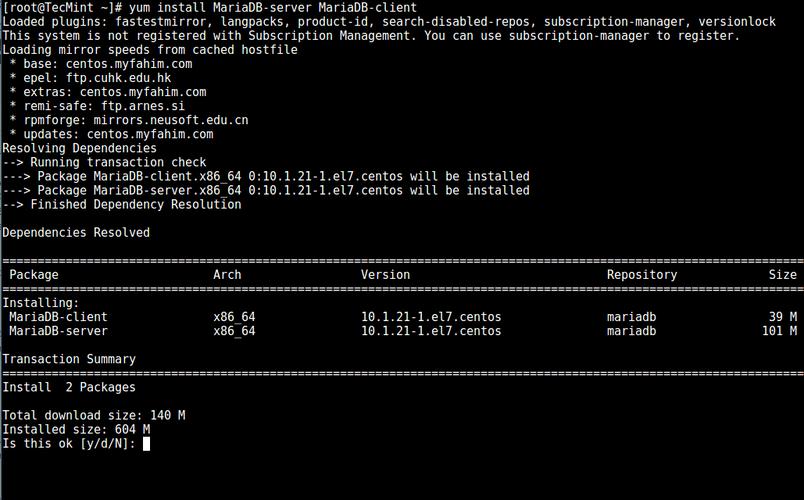

步骤1:安装MariaDB与PAM依赖

通过YUM安装MariaDB服务器:

sudo yum install mariadb-server mariadb-devel pam-devel

启动MariaDB并设为开机自启:

sudo systemctl enable mariadb --now

步骤2:编译并启用PAM认证插件

MariaDB的PAM插件默认未激活,需手动编译安装:

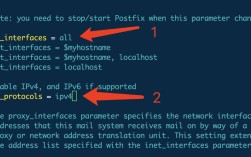

下载MariaDB源码(版本需与已安装的一致) wget https://downloads.mariadb.com/MariaDB/mariadb-10.5.18/source/mariadb-10.5.18.tar.gz tar -xzvf mariadb-10.5.18.tar.gz cd mariadb-10.5.18/plugin/pam 编译插件 sudo make sudo cp auth_pam.so /usr/lib64/mysql/plugin/

在MariaDB中启用插件:

INSTALL SONAME 'auth_pam';

验证插件状态:

SELECT PLUGIN_NAME, PLUGIN_STATUS FROM INFORMATION_SCHEMA.PLUGINS WHERE PLUGIN_NAME LIKE '%pam%';

配置PAM策略与MariaDB用户

步骤3:创建PAM服务配置文件

在/etc/pam.d/目录下新建文件mysql,定义认证规则:

/etc/pam.d/mysql auth required pam_unix.so account required pam_unix.so

此配置使用系统本地账户进行认证,可根据需求替换为LDAP或Google Authenticator模块。

步骤4:创建MariaDB代理用户

由于PAM认证用户并非数据库原生账户,需通过“代理用户”机制映射系统账户到数据库权限:

创建代理用户 CREATE USER 'pam_user'@'localhost' IDENTIFIED VIA pam USING 'mysql'; 授予权限(示例:允许访问test数据库) GRANT ALL PRIVILEGES ON test.* TO 'pam_user'@'localhost';

**测试与验证

场景1:使用系统账户登录数据库

假设系统已存在用户sysadmin,尝试通过MySQL客户端登录:

mysql -u pam_user -p

输入系统用户sysadmin的密码后,若成功进入MariaDB并具有test库的权限,则配置生效。

**场景2:结合多因素认证

若在PAM配置中集成Google Authenticator,可在/etc/pam.d/mysql中添加:

auth required pam_google_authenticator.so

此时登录需提供系统密码+动态验证码,安全性显著提升。

**常见问题与优化建议

1、权限拒绝错误

- 检查SELinux状态:临时禁用setenforce 0或添加自定义策略。

- 确保/etc/shadow文件权限允许MariaDB读取(不推荐直接放宽权限,建议通过PAM模块设计规避)。

2、性能调优

- 启用PAM会略微增加认证开销,可通过缓存机制(如pam_sss)优化高频访问场景。

3、日志监控

- 在/etc/my.cnf中启用general_log,追踪PAM认证流程中的异常。

**个人观点

MariaDB与PAM的整合为数据库安全管理提供了更多可能性,尤其在混合云或跨部门协作场景中,统一的身份源能大幅降低运维成本,这一方案对系统管理员的技术能力要求较高,需谨慎规划PAM策略以避免权限泄漏风险,对于中小型企业,可优先从基础配置入手,逐步引入多因素认证等高级功能,平衡安全与易用性。