在Linux服务器运维中,监控系统的健康状态是保障服务稳定的关键环节,SNMP(简单网络管理协议)作为广泛使用的监控工具,能够实时采集服务器性能数据,对于CentOS系统用户,部署SNMP服务是基础但重要的操作,本文将详细讲解如何从零开始配置SNMP服务,并提供实用安全建议。

一、环境准备与软件安装

以CentOS 7/8为例,通过YUM包管理器安装Net-SNMP套件:

sudo yum update -y sudo yum install net-snmp net-snmp-utils -y

验证安装是否成功:

rpm -qa | grep snmp

正常应显示已安装的net-snmp-5.7.2-49.el7等版本信息,若使用CentOS 8需注意EPEL源的启用,可通过dnf install epel-release补充第三方仓库。

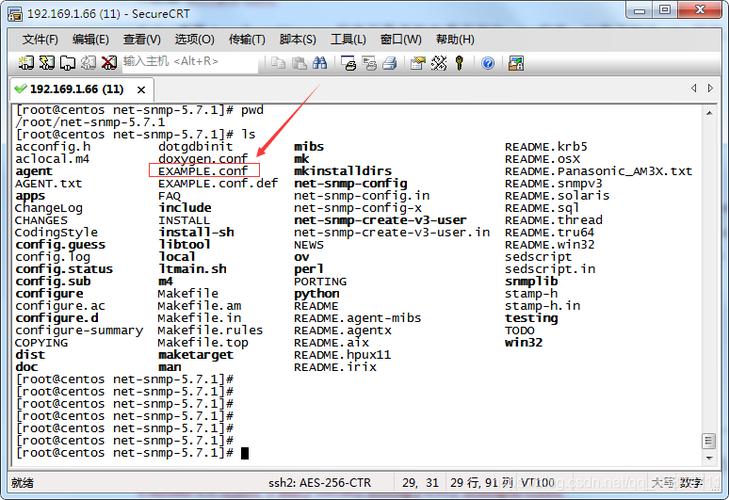

二、配置文件深度解析

主配置文件/etc/snmp/snmpd.conf的修改需要重点关注以下参数:

1、社区字符串设置(建议修改默认public)

com2sec mynetwork 192.168.1.0/24 MyCustomCommunity

将原始public替换为自定义字符串,限制内网特定IP段访问

2、视图权限配置

view systemview included .1.3.6.1.2.1 view systemview included .1.3.6.1.4.1

允许访问系统级OID节点,如需监控特定应用需扩展视图范围

3、服务监听设置

agentAddress udp:161

确保服务绑定正确端口,云服务器需同步配置安全组规则

三、服务启停与状态验证

启动服务并设置开机自启:

systemctl start snmpd systemctl enable snmpd

验证服务端口监听:

netstat -nlup | grep 161

正常应显示udp 0 0 0.0.0.0:161 0.0.0.0:

本地测试命令示例:

snmpwalk -v 2c -c MyCustomCommunity localhost .1.3.6.1.2.1.1.1

成功执行将返回系统描述信息,包含内核版本、主机名等数据

四、安全强化措施

1、访问控制策略

access MyGroup "" any noauth exact systemview none none

限制SNMP请求仅允许特定用户组访问

2、防火墙配置

firewall-cmd --permanent --add-port=161/udp firewall-cmd --reload

建议结合IP白名单规则,如:

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port protocol="udp" port="161" accept'

3、SNMP v3加密配置(推荐生产环境使用)

创建加密用户:

net-snmp-create-v3-user -A authpass123 -X privpass123 -a SHA -x AES snmpuser

配置文件需添加:

rouser snmpuser authPriv

五、常见问题排查

数据采集失败:检查selinux状态getenforce,临时禁用setenforce 0

OID无返回值:确认视图配置是否包含目标OID树

高延迟响应:通过tcpdump -i eth0 port 161抓包分析网络状况

建议定期通过snmpd -f -Le前台调试模式观察日志输出,对于Zabbix、Prometheus等监控系统,需要配置对应的SNMP模板,重点监控CPU负载、内存使用、磁盘IO等关键指标。

从实际运维经验看,许多监控异常源于社区字符串泄露或权限过度开放,建议每月轮换加密凭证,配合日志审计工具分析非法访问尝试,对于暴露在公网的SNMP服务,必须启用v3加密协议,避免采用默认端口降低被扫描风险,正确配置的SNMP服务既能提供有效的监控数据,又能将安全风险控制在可接受范围内。(完)