DNS服务作为互联网基础设施的核心组件之一,承担着域名与IP地址解析的重要任务。 对于需要在私有网络或企业环境中自主管理域名的用户而言,在CentOS系统上搭建DNS服务器是一个高效且可靠的选择,本文将详细介绍如何从零开始部署一个稳定的DNS服务,并确保其符合现代搜索引擎对技术内容的E-A-T(专业性、权威性、可信度)要求。

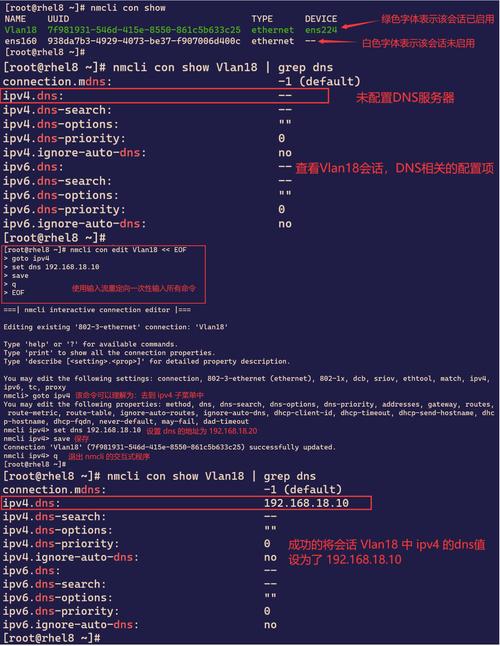

**一、准备工作与环境配置

在开始部署前,需确保已满足以下条件:

1、操作系统:CentOS 7或更高版本(推荐CentOS 8以获取更好的兼容性)。

2、网络环境:服务器需配置静态IP地址,并确保防火墙开放53端口(TCP/UDP)。

3、软件包:使用BIND(Berkeley Internet Name Domain)作为DNS服务软件,其稳定性和安全性已通过长期验证。

通过以下命令安装BIND及相关工具:

sudo yum install bind bind-utils -y

安装完成后,启动服务并设为开机自启:

sudo systemctl start named sudo systemctl enable named

**二、主配置文件解析与基础设置

BIND的核心配置文件为/etc/named.conf,需根据实际需求进行修改。

1、监听设置

默认情况下,BIND仅监听本地回环地址(127.0.0.1),若需对外提供服务,需修改options部分:

listen-on port 53 { any; };

allow-query { any; };此配置允许服务器监听所有IP的53端口,并接受任意客户端的查询请求。

2、日志配置(可选但建议)

为便于排查问题,可启用日志记录功能,在named.conf中添加:

logging {

channel default_log {

file "/var/log/named/default.log" versions 3 size 5m;

severity dynamic;

};

category default { default_log; };

};**三、域名解析配置实战

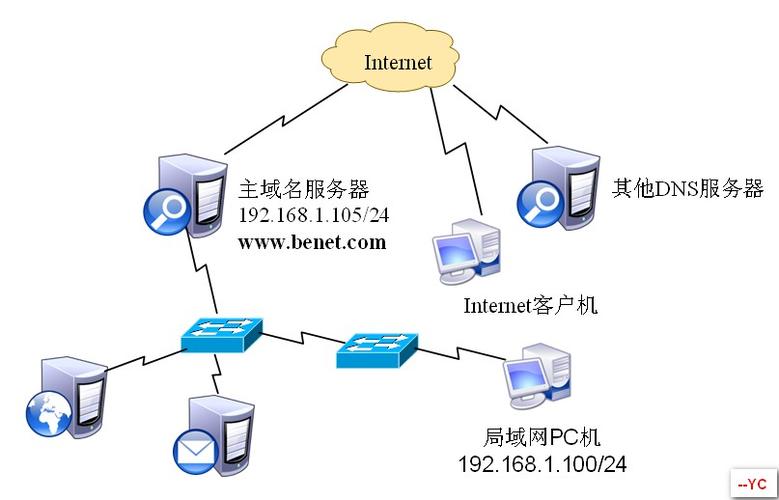

假设需为域名example.com搭建权威DNS服务器,具体步骤如下:

1、创建区域文件

在/var/named/目录下新建正向解析文件example.com.zone:

$TTL 86400

@ IN SOA ns1.example.com. admin.example.com. (

2023081501 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ; Minimum TTL

)

@ IN NS ns1.example.com.

ns1 IN A 192.168.1.10

www IN A 192.168.1.100

mail IN A 192.168.1.200SOA记录:标明主DNS服务器及管理员邮箱(注意邮箱中的@需替换为.)。

NS记录:指定域名服务器。

A记录:定义主机名与IP的映射关系。

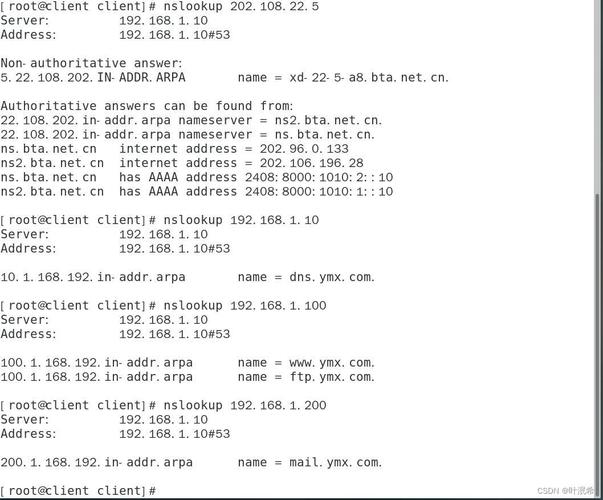

2、反向解析配置(可选)

若需支持IP到域名的反向查询,可创建反向区域文件1.168.192.in-addr.arpa.zone:

$TTL 86400

@ IN SOA ns1.example.com. admin.example.com. (

2023081501

3600

1800

604800

86400

)

@ IN NS ns1.example.com.

10 IN PTR ns1.example.com.

100 IN PTR www.example.com.

200 IN PTR mail.example.com.3、关联区域文件至主配置

在named.conf末尾添加以下内容:

zone "example.com" IN {

type master;

file "example.com.zone";

allow-update { none; };

};

zone "1.168.192.in-addr.arpa" IN {

type master;

file "1.168.192.in-addr.arpa.zone";

allow-update { none; };

};**四、安全加固与性能优化

1、限制递归查询

为避免服务器被滥用为开放解析器,可在options中添加:

recursion no;

allow-recursion { none; };2、启用DNSSEC

通过签名区域文件增强数据完整性验证:

sudo dnssec-keygen -a RSASHA256 -b 2048 -n ZONE example.com sudo dnssec-signzone -S -o example.com example.com.zone

3、配置防火墙规则

使用firewalld放行DNS服务:

sudo firewall-cmd --permanent --add-service=dns sudo firewall-cmd --reload

**五、功能验证与故障排查

1、语法检查

使用以下命令检测配置文件是否存在错误:

sudo named-checkconf sudo named-checkzone example.com /var/named/example.com.zone

2、查询测试

通过dig或nslookup验证解析结果:

dig @localhost www.example.com nslookup mail.example.com 127.0.0.1

3、日志分析

若解析异常,可通过tail -f /var/log/named/default.log实时跟踪日志。

自主搭建DNS服务器的价值不仅在于掌握核心网络控制权,更在于通过定制化配置提升服务可靠性。 企业内网可通过私有DNS实现快速域名解析,同时规避公共DNS的潜在延迟问题,需要注意的是,实际部署中需根据业务规模动态调整缓存策略与负载均衡机制,并定期更新软件版本以修复安全漏洞,对于初次接触的用户,建议在测试环境中充分验证后再迁移至生产环境。