在服务器管理与网站部署中,配置可信的CA(证书颁发机构)证书是确保数据传输安全的关键步骤,对于CentOS用户而言,正确安装CA证书不仅能提升系统对加密通信的信任度,还能避免因证书问题引发的连接错误,以下从实际操作的视角,详细说明CentOS系统中CA证书的安装与验证方法,并提供常见问题解决方案。

**为什么需要安装CA证书?

CA证书是数字信任链的核心,当系统访问HTTPS网站、调用API接口或连接其他加密服务时,需依赖预装的CA证书验证对方身份,若系统中缺少根证书或中间证书,可能导致SSL/TLS握手失败,出现“证书不受信任”等报错,CentOS默认包含部分公共CA证书,但某些场景(如自建PKI、企业内部证书)需手动添加。

**准备工作

1、更新系统环境

执行命令确保系统处于最新状态:

sudo yum update -y

2、检查现有证书包

CentOS通过ca-certificates包管理证书,确认其是否已安装:

rpm -qa | grep ca-certificates

若未安装,运行:

sudo yum install ca-certificates -y

方法一:通过系统命令安装公共CA证书

1、下载证书文件

从可信来源获取CA证书(通常为.crt或.pem格式),例如公共CA机构官网,假设证书文件为example-ca.crt,将其保存至临时目录:

sudo cp example-ca.crt /usr/share/pki/ca-trust-source/anchors/

2、更新证书信任链

执行命令将新证书添加到系统信任库:

sudo update-ca-trust

3、验证安装结果

查看证书是否被识别:

openssl x509 -in /etc/pki/ca-trust/source/anchors/example-ca.crt -text -noout

输出应显示证书详细信息,如颁发者、有效期等。

**方法二:手动配置自签名证书

若使用自签名证书(如内部测试环境),需额外步骤将其标记为可信:

1、将证书复制到指定目录

sudo cp internal-ca.crt /etc/pki/ca-trust/source/anchors/

2、重建本地证书数据库

sudo update-ca-trust extract

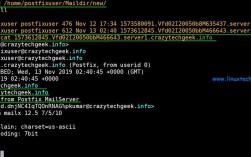

3、重启依赖服务

部分服务(如Nginx、Postfix)需重启才能加载新证书:

sudo systemctl restart nginx

**常见问题与解决方法

1、证书安装后仍报错“不受信任”

- 确认证书文件权限为644:

sudo chmod 644 /etc/pki/ca-trust/source/anchors/example-ca.crt - 检查证书链是否完整,缺失中间证书可通过cat命令合并至同一文件。

2、系统时间不准确导致证书失效

使用ntpd同步时间:

sudo yum install ntp -y sudo systemctl start ntpd sudo systemctl enable ntpd

3、证书格式错误

将DER格式(.der)转换为PEM格式:

openssl x509 -inform der -in certificate.der -out certificate.pem

**维护证书的最佳实践

定期更新证书:公共CA证书会随系统更新自动升级,自签名证书需手动替换过期文件。

审计证书列表:使用以下命令列出所有可信CA:

awk -v cmd='openssl x509 -noout -subject' '/BEGIN/{close(cmd)};{print | cmd}' < /etc/pki/tls/certs/ca-bundle.crt隔离测试环境:生产服务器避免直接使用自签名证书,优先通过Let’s Encrypt等免费CA获取可信证书。

通过以上步骤,可高效完成CentOS系统CA证书的安装与维护,证书管理看似琐碎,实为保障服务稳定与数据安全的核心环节,无论是公共证书还是私有PKI体系,遵循标准化流程能大幅降低运维风险,若遇到特殊场景,建议参考Red Hat官方文档或社区技术论坛,结合具体需求调整配置方案。