深入理解CentOS权限设置:谨慎操作777权限

在CentOS系统中,文件与目录的权限管理是系统安全的核心支柱。chmod 777这条命令因其强大的权限赋予能力而广为人知,但也因其潜在的高风险需极度谨慎使用。

Linux权限机制解析

Linux的权限体系围绕三个核心对象构建:

- 文件所有者 (Owner):文件的创建者,拥有最高控制权。

- 所属用户组 (Group):文件所有者所在的用户组,组内成员共享特定权限。

- 其他用户 (Others):既非所有者也不在所属组的所有系统用户。

权限类型分为三种:

- 读 (r):查看文件内容或列出目录内容。

- 写 (w):修改文件内容或在目录内创建、删除文件。

- 执行 (x):运行程序文件或进入目录。

chmod 777 的含义与实质

chmod 命令通过数字模式修改权限:

4代表读 (r)2代表写 (w)1代表执行 (x)- 将所需权限对应的数字相加,得到权限值

7 = 4(r) + 2(w) + 1(x):读、写、执行权限全开。777:三个数字分别对应所有者、所属组、其他用户,意味着将文件的完全控制权开放给系统上的所有用户。

如何设置 777 权限(操作步骤)

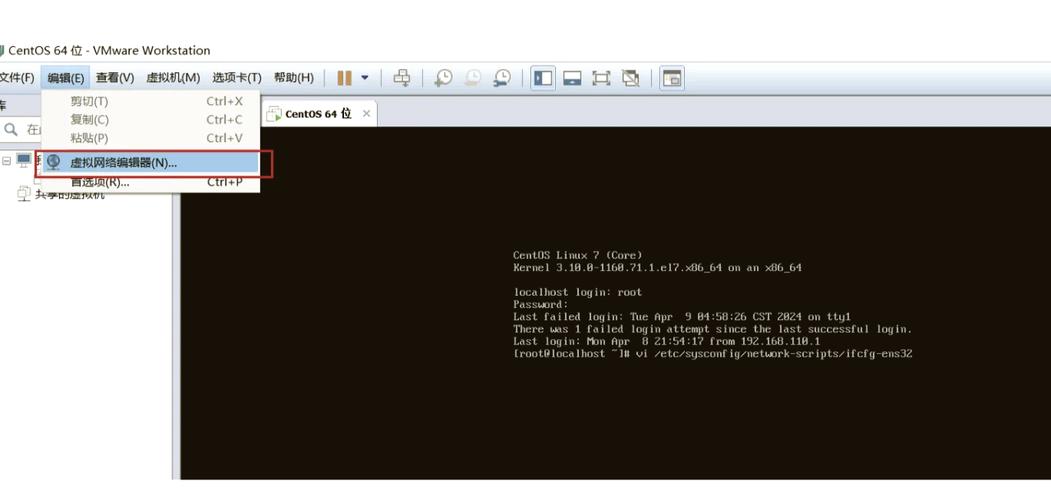

- 终端登录:通过SSH工具连接到您的CentOS服务器。

- 定位目标:使用

cd命令导航至需要修改权限的文件或目录所在位置。cd /var/www/html/mywebsite

- 执行

chmod命令:- 修改单个文件权限:

sudo chmod 777 filename.php

- 修改目录及其内部所有内容权限(递归修改):

sudo chmod -R 777 directoryname/

- 重要提示:

sudo通常必不可少,因为普通用户可能无权修改系统文件或特定目录。-R选项表示递归操作,作用于目录内所有子目录和文件,务必明确其影响范围。

- 修改单个文件权限:

为什么 777 权限极其危险?

赋予 777 权限等同于拆除了重要的安全屏障:

- 严重安全漏洞:

- 任意用户写入:任何系统用户(包括可能被入侵的低权限账户或恶意脚本)都能修改、删除文件,或植入后门、病毒、木马。

- 任意用户执行:恶意脚本一旦被上传,即可被任何人执行,导致服务器被完全控制(提权攻击)。

- 数据泄露风险:敏感配置文件(如数据库连接信息)、用户数据可能被任意用户读取。

- 系统稳定性威胁:关键系统文件或目录若被误设

777,可能被非特权用户意外修改或删除,导致服务崩溃、系统无法启动。 - 权限管理混乱:滥用

777破坏了Linux精心设计的权限隔离原则,使追踪问题、明确责任变得困难。

强烈推荐的安全替代方案

绝大多数情况下,777 并非正确选择,请优先考虑以下更安全、更精细的权限配置策略:

遵循最小权限原则:仅授予完成工作所必需的最低权限。

- Web目录常见安全配置:

sudo chmod -R 755 /var/www/html/ # 目录:所有者rwx, 组/其他人rx sudo find /var/www/html/ -type f -exec chmod 644 {} \; # 文件:所有者rw, 组/其他人r - 需要上传的目录:单独设置上传目录权限(如

uploads/)为775(所有者与组可写)或755(如果通过Web服务器进程写入,则需结合用户组设置),并确保文件权限为644。绝不对整个网站根目录递归设置777。

- Web目录常见安全配置:

利用用户组权限:

- 将需要协作的用户加入同一个组。

- 将文件或目录的所属组设置为该组。

- 设置合理的组权限(如

775:所有者rwx, 组rwx, 其他人rx或770:所有者rwx, 组rwx, 其他人无权限),这比开放给所有用户安全得多。

使用符号模式提高可读性:

chmod也支持更易理解的字母符号模式:

chmod u=rwx,g=rwx,o=rx mydir # 等价于 775 chmod a-w filename # 移除所有用户的写权限(a=all) chmod g+w filename # 增加所属组的写权限

考虑访问控制列表 (ACL):对于更复杂的权限需求(如为特定用户而非整个组授权),可使用

setfacl命令设置ACL,提供比传统UNIX权限更精细的控制。

何时(极其谨慎地)考虑使用 777?

使用 777 的场景少之又少,且应视为临时、最后的手段:

- 极短期的调试:在严格控制的测试环境中,遇到顽固的权限问题需快速验证时,可临时设置,问题解决后必须立即恢复为安全权限。

- 完全隔离的环境:一个仅供单用户使用、且完全不涉及敏感数据或联网的沙盒环境,生产服务器绝不符合此条件。

操作后的关键检查点

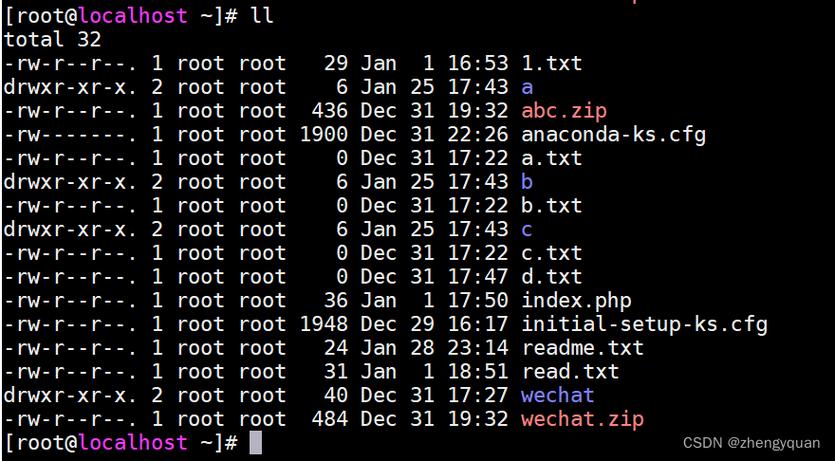

- 权限验证:使用

ls -l命令检查权限是否按预期修改:ls -l filename ls -ld directoryname # 查看目录本身权限 ls -lR directoryname/ # 递归查看目录内容权限(输出可能很长)

- 功能测试:确保Web应用程序或相关服务在设置新权限后能正常运行。

- 立即恢复安全权限:如果仅为调试临时使用

777,务必在确认问题后立刻将权限恢复至安全级别。

文件权限是CentOS系统安全的基石。chmod 777 虽然操作简单,但其带来的安全风险是灾难性的,等同于将服务器的控制权拱手相让,优秀的系统管理实践要求我们深刻理解权限机制,始终贯彻最小权限原则,优先采用用户组管理、ACL等更精细的控制方法,每一次权限的宽松设置,都可能成为潜在入侵的跳板,维护服务器安全,始于对每一份权限的敬畏与审慎。