CentOS SSH服务重启失败:深度排查与解决之道

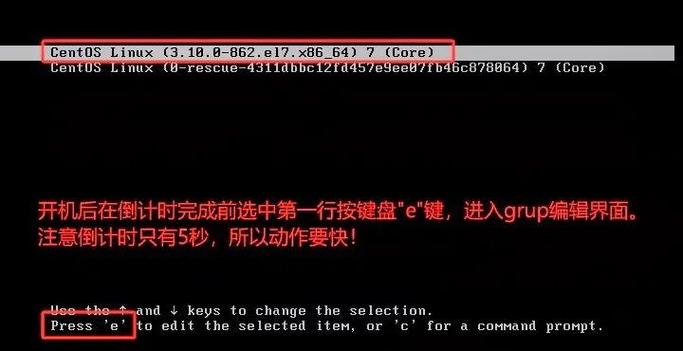

当你在CentOS服务器上尝试重启SSH服务却遭遇失败时,那种令人心焦的感觉,我深有体会,作为服务器管理的生命线,SSH的畅通与否直接关系到我们能否远程掌控系统,面对systemctl restart sshd命令后刺眼的红色失败提示,与其慌乱,不如冷静地跟随我一步步解开症结,以下是我多年运维中积累的排查路径和解决方案。

核心原因分析与针对性解决

SSH服务自身启动失败 (

Failed to restart sshd.service: Unit sshd.service not found.)- 问题本质:系统未能识别

sshd服务单元,通常意味着OpenSSH服务未安装或安装异常。 - 解决之道:

- 确认安装状态:

rpm -qa | grep openssh-server - 立即安装:

sudo yum install openssh-server -y - 启动并设置开机自启:

sudo systemctl enable sshd --now

- 确认安装状态:

- 问题本质:系统未能识别

SSH配置文件存在致命错误 (

Job for sshd.service failed because the control process exited with error code.)- 问题本质:

/etc/ssh/sshd_config文件中存在语法错误或无效配置(如错误端口、错误指令拼写)。 - 解决之道:

- 使用严格测试模式:

sudo sshd -t - 解读错误:命令输出会精确指出配置文件的错误行及原因(如“line 42: Bad configuration option: PermitRooLogin”)。

- 修复配置:用

vi或nano编辑文件,修正错误行,常见陷阱包括Port值冲突、PermitRootLogin拼写错误、无效的AllowUsers/DenyUsers语法。 - 重新加载配置:

sudo systemctl restart sshd

- 使用严格测试模式:

- 问题本质:

端口冲突 (

Address already in use)- 问题本质:SSH配置的端口(默认22)已被其他进程占用(如另一个SSH实例、Web服务器、未知服务)。

- 解决之道:

- 锁定占用者:

sudo netstat -tulpn | grep :22(替换22为你的SSH端口) - 终止冲突进程:若占用进程非必需,使用

sudo kill安全终止它。 - 更换SSH端口:在

sshd_config中修改Port为其他可用端口(如Port 2222),保存后重启SSH:sudo systemctl restart sshd - 更新防火墙规则:若更换端口,务必在

firewalld(sudo firewall-cmd --add-port=2222/tcp --permanent && sudo firewall-cmd --reload) 或iptables中放行新端口。

- 锁定占用者:

SELinux安全策略拦截 (

Permission denied)- 问题本质:SELinux严格模式下,阻止了SSH服务绑定非标准端口或访问特定资源。

- 解决之道:

- 临时验证:

sudo setenforce 0(将SELinux切换为Permissive模式),重启SSH,若成功,则问题源于SELinux。 - 永久解决(推荐修复策略而非完全禁用):

- 恢复标准端口:将SSH端口改回默认22。

- 为自定义端口添加SELinux标签:

sudo semanage port -a -t ssh_port_t -p tcp 2222 # 替换2222为你的端口 - 检查并修复文件上下文:

sudo restorecon -Rv /etc/ssh /var/empty/sshd

- 重启SSH并恢复SELinux:

sudo systemctl restart sshd && sudo setenforce 1

- 临时验证:

系统资源限制或文件损坏

- 问题本质:关键文件缺失(

/etc/ssh/sshd_config、/usr/sbin/sshd)、权限错误或系统资源耗尽(如进程数、内存)。 - 解决之道:

- 验证关键文件:

rpm -V openssh-server检查文件完整性,若报告缺失或损坏,尝试重装:sudo yum reinstall openssh-server -y - 检查权限:确保

/etc/ssh/sshd_config权限为600,属主root:root。 - 审查系统资源:

top、free -m查看资源使用。systemctl status sshd输出中若提示资源限制,需调整/etc/security/limits.conf或系统级限制。

- 验证关键文件:

- 问题本质:关键文件缺失(

高效排查的金钥匙:日志分析

当上述步骤未能立即定位问题时,/var/log/secure 日志文件是真正的突破口,使用以下命令实时追踪SSH启动过程中的蛛丝马迹:

sudo journalctl -u sshd -xe --since "2 minutes ago" (Systemd日志) 或 sudo tail -f /var/log/secure

日志中通常会清晰记录服务启动失败的具体原因,如“Cannot bind to address”、“error: … line xx”、SELinux AVC拒绝消息等,为你的修复提供直接指引。

守护SSH稳定的关键建议

- 修改配置前必测试:养成执行

sshd -t的习惯,任何配置改动后都要进行,避免重启失败导致失联。 - 备份先行:编辑重要配置文件前,使用

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak备份。 - 防火墙端口双重确认:修改端口后,立即验证防火墙规则是否生效,使用

telnet或nc测试端口连通性。 - 理解SELinux:与其粗暴禁用,不如学习基本命令管理端口标签和文件上下文,它是服务器安全的坚实后盾。

- 保持更新:定期

yum update升级OpenSSH及相关包,修复已知漏洞。

服务器管理如同精密仪器的维护,一个小小的配置失误都可能造成服务中断,面对SSH重启失败,耐心结合系统提供的线索(日志、命令输出)进行逻辑推理,往往比盲目尝试更有效,每一次成功的故障排除,都是对系统理解的一次深化,保持这种探索和解决问题的态度,服务器的稳定运行便在你的掌控之中。

每一次成功登录背后,都依赖于SSH服务的稳定运行,掌握这些排查技巧,你便拥有了远程管理服务器的坚实保障。