CentOS 系统管理员:安全高效地使用 Root 权限

在 CentOS 系统的日常管理与维护中,root 账号拥有至高无上的权限,掌握正确切换至 root 账号的方法,不仅是每位系统管理员的基本功,更是保障服务器安全稳定运行的关键环节,本文将深入探讨在 CentOS 环境中安全、高效获取 root 权限的多种途径及其背后的安全考量。

理解 Root 账号:系统权限的核心

root 账号是类 Unix 系统(包括 CentOS)中的超级用户账号,其 UID (用户标识符) 为 0,这个账号拥有对系统所有文件、目录、进程和设置的完全控制权,可以进行诸如安装/卸载软件、修改关键系统配置、管理用户账户、启动/停止系统服务等关键操作,正因其强大的能力,root 账号的使用必须格外谨慎,遵循“最小权限原则”——仅在绝对必要时才使用它。

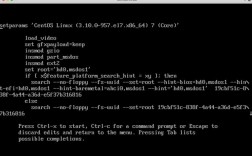

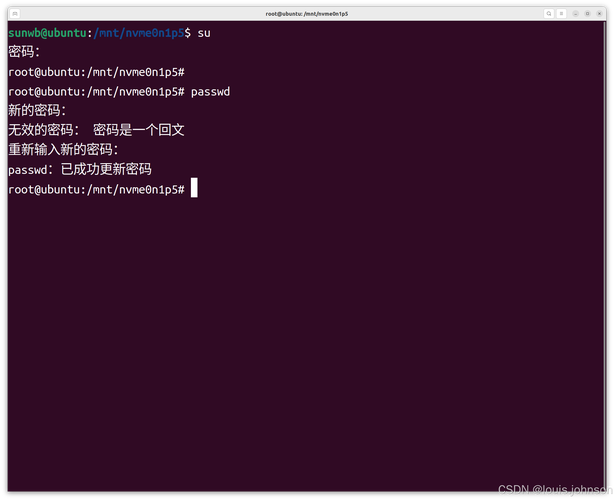

使用 su 命令(切换用户)

su (Substitute User 或 Switch User) 是最经典的切换用户命令,在 CentOS 中,默认用来切换到 root 账号。

基础用法:

- 打开终端 (Terminal)。

- 输入命令:

su - 系统提示输入

root用户的密码:Password: - 正确输入

root密码后,命令行提示符通常会从 (普通用户) 变为 (root 用户),表示您已成功切换到root账号。

su -与su的区别:su: 仅切换用户身份,环境变量(如 PATH, HOME, USER 等)大部分保持为原用户的设置,这可能导致某些需要特定环境变量的root命令无法正确执行。su -或su -l或su --login: 推荐使用此方式,这会启动一个登录 shell,它不仅切换用户身份,还会加载目标用户(这里是root)的环境配置文件(如/root/.bash_profile,/root/.bashrc),模拟一个完整的root登录环境,确保命令路径和变量设置正确无误。$ su - Password: # 输入 root 密码 # # 提示符变为 #,且当前目录通常是 /root

切换到其他用户:

su命令也可用于切换到其他非 root 用户,切换到用户john:

$ su - john Password: # 输入用户 john 的密码 $ # 提示符变为 $ (假设 john 是普通用户),环境加载 john 的配置

使用 sudo 命令(超级用户执行)

sudo (SuperUser DO) 是现代 Linux 系统管理中更推荐、更安全的方式,它允许被授权的普通用户以 root 或其他用户的身份执行特定的命令,而无需知道 root 密码本身。

核心思想:

- 管理员通过配置文件 (

/etc/sudoers) 精确控制哪些用户或用户组可以在哪些主机上以哪些用户的身份运行哪些命令。 - 执行命令时,用户使用自己的密码进行验证(默认,可配置为其他方式)。

- 所有

sudo执行的操作默认会被记录到系统日志(通常是/var/log/secure),便于审计追踪。

- 管理员通过配置文件 (

基本用法:

- 在需要管理员权限的命令前加上

sudo:$ sudo yum update - 系统会提示输入当前用户自己的密码(不是

root密码):[sudo] password for yourusername: # 输入当前用户的密码 - 密码验证通过后(且该用户被授权运行

yum update),命令将以root权限执行。

- 在需要管理员权限的命令前加上

获取 Root Shell 环境: 有时需要连续执行多个需要

root权限的命令,频繁输入sudo很麻烦,这时可以启动一个rootshell:sudo -i: 类似于su -,会切换到root用户并加载其登录环境 (/root/.bash_profile等)。这是获取交互式 root shell 最推荐的方式(如果用户被授权)。$ sudo -i [sudo] password for yourusername: # 输入当前用户密码 # # 获得 root shellsudo -s: 启动一个root用户的 shell,但不完全加载登录环境 (不读/root/.bash_profile,只读/root/.bashrc),环境变量可能混合。sudo su: 效果类似sudo -s,但不推荐,属于历史遗留用法。

以其他用户身份执行命令: 使用

-u选项指定目标用户:

$ sudo -u john whoami # 以用户 john 的身份执行 `whoami` 命令 john

su vs. sudo:安全与便利的权衡

su的优缺点:- 优点: 操作直接,需要知道目标用户(如

root)的密码。 - 缺点:

- 需要共享

root密码,多人管理时难以追踪具体操作者,密码泄露风险高。 - 一旦进入

rootshell,所有后续命令都拥有最高权限,误操作风险极大。 - 不符合“最小权限原则”。

- 需要共享

- 优点: 操作直接,需要知道目标用户(如

sudo的优缺点:- 优点:

- 无需共享

root密码,用户使用自己的密码认证。 - 精细授权:管理员可以严格控制每个用户可以运行的特定命令,实现最小权限。

- 完善的审计日志:所有

sudo操作都会被记录(用户、时间、执行的命令)。 - 减少在

rootshell 中停留的时间,降低误操作风险。 - 可以配置免密码执行特定

sudo命令(需谨慎)。

- 无需共享

- 缺点: 初始配置 (

/etc/sudoers) 需要一定学习成本,配置不当可能引入安全风险。

- 优点:

安全使用 Root 权限的最佳实践

- 优先使用

sudo: 这是现代 Linux 管理的标准做法,避免直接使用su切换到root,更不要日常使用root账号登录图形界面或 SSH。 - 严格配置

/etc/sudoers:- 永远使用

visudo命令编辑!visudo会在保存前检查语法,防止配置错误导致sudo不可用(这是致命的)。 - 遵循最小授权原则,授权用户管理 web 服务:

username ALL=(root) /bin/systemctl restart httpd, /bin/systemctl reload httpd, /usr/sbin/apachectl configtest - 考虑使用用户组简化管理 (

%wheel ALL=(ALL) ALL)。 - 避免使用过于宽泛的授权 (

username ALL=(ALL) ALL),除非有充分理由并了解风险。

- 永远使用

- 保护

root密码: 设置一个非常强壮的密码,并严格控制知晓范围,定期更换。 - 禁用 SSH Root 登录: 修改

/etc/ssh/sshd_config,设置PermitRootLogin no,强制用户先以普通用户登录,再通过su或sudo提权,重启 SSH 服务生效 (sudo systemctl restart sshd)。 - 使用强密码策略: 对所有用户,尤其是拥有

sudo权限的用户,强制执行强密码策略。 - 最小化 Root Shell 使用时间: 完成任务后,立即使用

exit或logout命令退出rootshell。 - 定期审查日志: 定期检查

/var/log/secure(或系统配置的sudo日志位置) 和/var/log/auth.log,监控可疑的提权活动。

重要注意事项

- 权限意识: 时刻清楚当前操作的身份 (

whoami),看到 提示符意味着你拥有摧毁整个系统的能力。 - 命令确认: 在执行破坏性命令前(如

rm -rf /),务必再三确认命令和路径是否正确。root环境下的rm没有回收站。 - 配置文件备份: 在修改任何关键系统配置文件前,务必进行备份。

sudo cp /etc/sudoers /etc/sudoers.bak。 - 理解命令: 不要盲目复制粘贴来自网络的命令,尤其是需要

root权限的命令,理解命令的作用至关重要。

作为 CentOS 服务器管理者,熟练、安全地使用 root 权限是职责所在。sudo 机制以其卓越的安全性和灵活性,已成为专业环境下的首选,摒弃直接使用 root 账号的习惯,拥抱基于 sudo 的最小权限管理模型,并严格遵守安全最佳实践,才能筑起服务器安全的第一道坚实防线,每一次权限的提升,都伴随着成倍增长的风险,唯有审慎与规范操作,方能在强大力量与系统安全间找到最佳平衡点,笔者的经验是,将 sudo 的精细化管理融入日常运维流程,是保障系统长治久安的核心要素。