CentOS 端口通信:管理员必备的掌控之道

想象一下:作为服务器管理员,你接到报告——网站访问缓慢,某个关键服务神秘失联,你的第一反应是什么?没错,排查网络通信!而这一切的核心,往往落在端口的状态与配置上,在CentOS的世界里,熟练洞察端口通信情况,是保障服务稳定运行的基石。

端口:服务器通信的“专属门牌号”

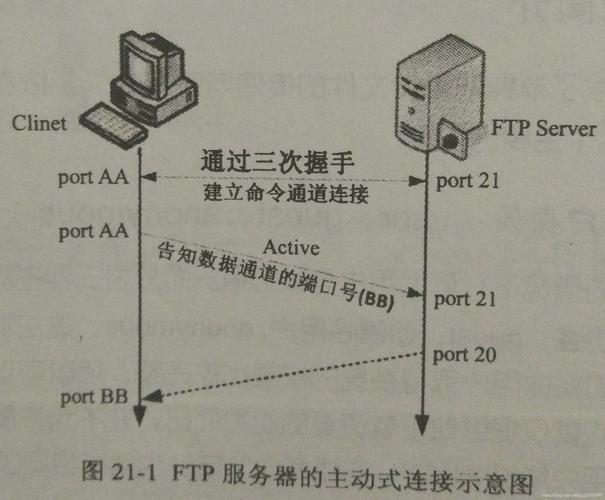

理解端口通信,首先要明白端口在网络世界扮演的角色,服务器通过IP地址找到目标主机,而端口号则精确指定了主机上具体的服务入口,每一个网络服务(如Web服务器的80端口、SSH服务的22端口)都在特定的端口上“监听”,等待客户端的连接请求。

- 端口范围: 0-1023是公认端口(Well-Known Ports),分配给HTTP、FTP等系统级服务;1024-49151是注册端口(Registered Ports),可供用户程序使用;49152-65535是动态或私有端口(Dynamic/Private Ports),通常用于客户端临时连接。

透视端口:CentOS上的关键侦查工具

掌握端口实时状态是诊断问题的第一步,CentOS提供了强大的命令行工具:

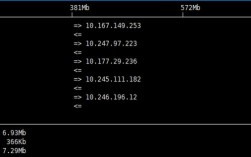

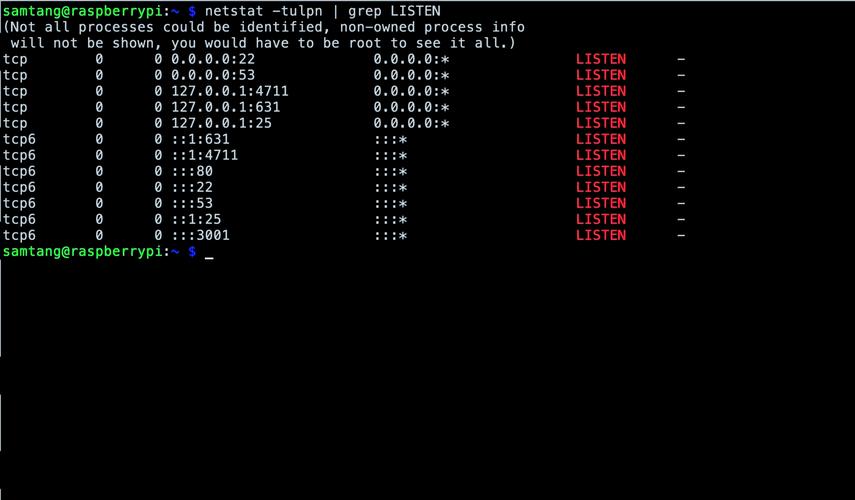

netstat(传统可靠): 虽然较老,但功能全面,常用组合:netstat -tulnp

-t: 显示TCP端口-u: 显示UDP端口-l: 仅显示监听(Listen)状态的端口-n: 以数字形式显示地址和端口(避免域名解析,更快)-p: 显示占用端口的进程名和PID 输出示例:Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1234/sshd tcp6 0 0 :::80 :::* LISTEN 5678/httpd清晰展示了协议、本地监听地址(0.0.0.0或:::表示监听所有接口)、端口号、状态(LISTEN是关键)、进程信息。

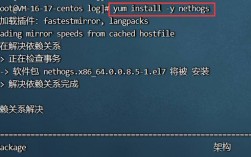

ss(现代高效):ss(Socket Statistics)是netstat的继任者,速度更快,语法相似:

ss -tulnp

输出信息与

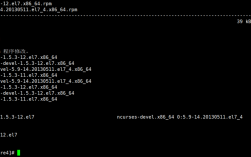

netstat -tulnp类似,但效率更高,尤其在大并发连接时优势明显。强烈建议管理员优先掌握ss的使用。lsof(按进程或端口深挖): 当需要知道特定进程打开了哪些端口,或特定端口被哪个进程占用时,lsof是利器:lsof -i :80 # 查看谁在使用80端口 lsof -p <PID> # 查看指定PID进程打开的所有网络端口和文件

守护之门:防火墙配置的核心地位

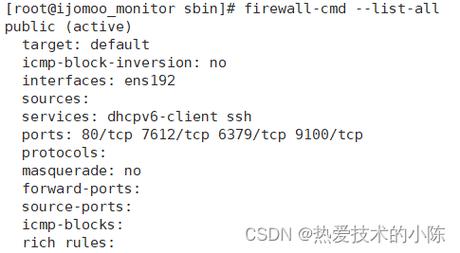

即使服务在端口上正常监听,外部请求也可能被防火墙拦截,CentOS 7及以后版本默认使用firewalld,提供动态管理能力:

firewall-cmd核心操作:firewall-cmd --list-all # 查看当前默认区域所有规则(端口、服务等) firewall-cmd --zone=public --list-ports # 查看public区域开放的端口 firewall-cmd --zone=public --add-port=8080/tcp --permanent # 永久开放TCP 8080端口 firewall-cmd --zone=public --add-service=http --permanent # 永久开放http服务(对应80端口) firewall-cmd --reload # 重载配置(永久规则生效) firewall-cmd --zone=public --remove-port=8080/tcp --permanent # 移除端口规则

关键概念:

--permanent表示规则写入配置,重启后依然有效,执行--reload或重启firewalld服务(systemctl restart firewalld)使其生效,不加--permanent的规则是临时的,重启失效。

iptables(传统与兼容): 在CentOS 7/8上,虽然firewalld是前端,底层可能仍是iptables,了解基础命令有助排查复杂问题:iptables -L -n -v # 查看详细规则链(INPUT链控制入站)

修改

iptables规则需谨慎,建议在测试环境练习,注意:同时使用firewalld和直接配置iptables可能导致规则冲突,推荐统一管理方式。

实战诊断:常见端口通信问题解析

服务启动失败:“Address already in use”: 端口冲突!使用

ss -tulnp | grep :端口号或lsof -i :端口号找出占用者,解决方法:停止冲突进程,或修改新服务配置使用其他端口。外部无法访问:

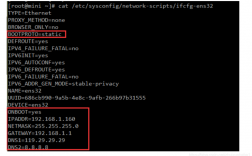

- 检查监听地址:

ss -tulnp查看服务是否监听在0.0.0(IPv4所有接口) 或 (IPv6所有接口),而非0.0.1(仅限本机)。 - 确认防火墙:

firewall-cmd --list-all或iptables -L -n -v检查目标端口是否开放。这是最常见原因! 确保规则已--reload或服务重启。 - 验证SELinux: 有时SELinux会阻止服务绑定端口,临时测试:

setenforce 0(设为Permissive模式),若问题消失,则需调整SELinux策略(使用semanage port添加规则或修改布尔值)。务必在理解影响后操作,生产环境谨慎禁用。 - 排查网络层: 检查服务器本身网络配置(IP、路由)、交换机/路由器ACL、云服务商安全组规则。

- 检查监听地址:

连接超时或拒绝:

- 确认服务进程是否正常运行 (

systemctl status 服务名)。 - 检查服务自身日志 (

journalctl -u 服务名或查看/var/log/下日志文件)。 - 使用

telnet 服务器IP 端口号或nc -zv 服务器IP 端口号测试TCP端口连通性。

- 确认服务进程是否正常运行 (

笔者的实践心得: 端口管理如同守护服务器的城门。ss/netstat是巡逻兵,firewalld/iptables是门卫统领,而lsof则是精准定位的探子,养成变更后立即验证端口状态的习惯——新服务上线、防火墙规则调整后,第一时间用ss和telnet/nc做连通性测试,对云服务器,平台的安全组配置常常被忽略,却至关重要,遇到疑难杂症,逐步缩小范围:服务进程状态 > 端口监听情况 > 本机防火墙 > 网络设备/云安全组 > SELinux,清晰的排查思路,往往比盲目尝试更有效,在CentOS的天地里,掌控了端口通信,就握住了稳定运行的命脉。