开启CentOS桌面的SSH之门:安全高效的远程管理

在CentOS桌面环境下开启SSH服务,远非仅仅打开一个端口那么简单,这是为你的系统架设一座安全高效的远程管理桥梁,无论你是需要临时从另一台机器传输文件,还是进行日常的系统维护,掌握这项技能都至关重要。

为什么桌面环境也需要SSH? 即使你主要使用图形界面,SSH的价值依然不可忽视,它能让你在服务器机房之外轻松管理系统,在程序执行耗时任务时关闭本地终端,或是快速从笔记本电脑调试另一台房间里的CentOS机器,其基于加密通道的特性,比直接暴露桌面远程协议(如VNC/RDP)通常更安全可靠。

核心步骤:安装与激活OpenSSH服务

- 打开终端: 在CentOS桌面,通过应用程序菜单找到终端(Terminal)并启动它,这是所有操作的起点。

- 安装OpenSSH服务器: CentOS默认可能未安装SSH服务器端,输入以下命令安装:

sudo yum install -y openssh-server

输入你的用户密码授权安装。

-y参数自动确认安装提示。 - 启动SSH服务: 安装完成后,立即启动服务:

sudo systemctl start sshd

- 设置开机自启: 确保下次系统重启后SSH服务自动运行:

sudo systemctl enable sshd

- 验证服务状态: 检查

sshd服务是否已成功运行:sudo systemctl status sshd

看到"active (running)"字样即表示服务已启动。

防火墙:为SSH打开通道 CentOS的防火墙默认阻止外部访问,必须明确放行SSH端口(默认为22):

sudo firewall-cmd --zone=public --add-service=ssh --permanent sudo firewall-cmd --reload

--permanent使规则永久生效,--reload立即应用新规则,执行后,同网络的设备应能通过SSH客户端连接此CentOS机器的IP地址。

安全加固:不容忽视的关键环节 默认配置存在安全隐患,强烈建议进行加固:

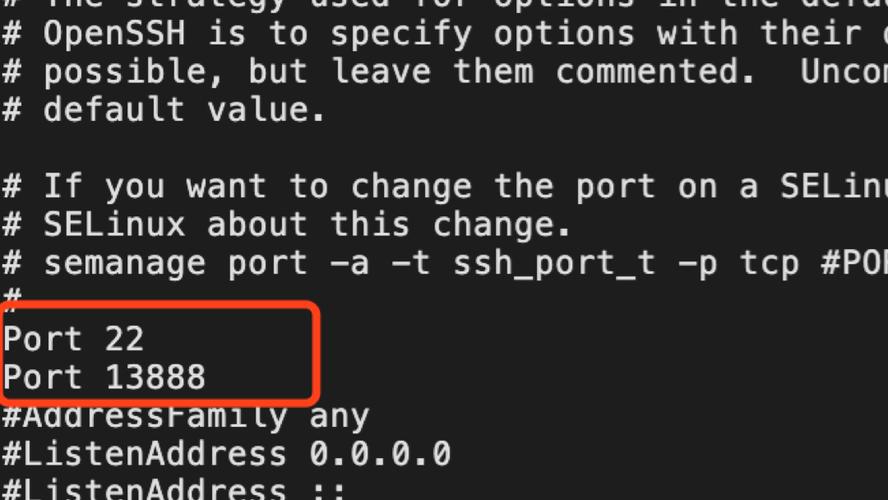

- 修改默认端口: 22端口是自动化攻击的常见目标,编辑配置文件:

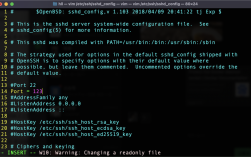

sudo vi /etc/ssh/sshd_config

找到

#Port 22行,删除注释符,并将22改为一个1024-65535之间的大数值端口号(如Port 58222),保存退出。 - 禁用root用户直接登录: 防止针对root账户的暴力破解,在同一个配置文件中,确保:

PermitRootLogin no

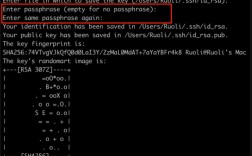

- 强制使用密钥认证: 密码易被破解或嗅探,使用SSH密钥对是更安全的选择,配置:

PasswordAuthentication no PubkeyAuthentication yes

完成修改后,务必重启SSH服务使配置生效:

sudo systemctl restart sshd

- 更新防火墙规则(若修改端口): 如果更改了SSH端口,防火墙规则需同步更新,将之前的

--add-service=ssh替换为指定新端口:sudo firewall-cmd --zone=public --add-port=58222/tcp --permanent sudo firewall-cmd --reload

记得将

58222替换为你实际设置的端口号。

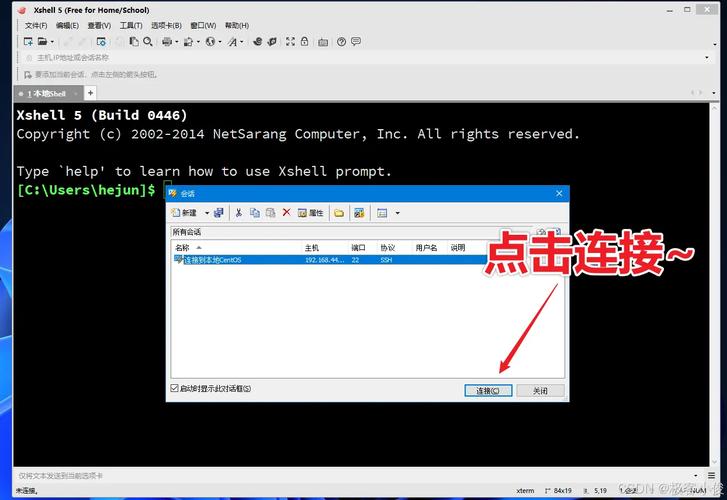

连接测试与基础故障排查 在客户端尝试连接(假设修改后的端口为58222,服务器IP为192.168.1.100):

ssh -p 58222 your_username@192.168.1.100

若连接失败,可按顺序检查:

sshd服务状态是否正常 (systemctl status sshd)。- 防火墙规则是否正确放行指定端口 (

firewall-cmd --list-all)。 - 客户端与服务器网络是否通畅 (

ping 192.168.1.100)。 /etc/ssh/sshd_config中的配置(端口号、PermitRootLogin、PasswordAuthentication)是否修改正确且重启了服务。- SELinux状态是否导致问题(临时禁用测试:

sudo setenforce 0,但生产环境需谨慎配置SELinux策略)。

文件传输利器:SFTP/SCP 开启SSH后,自然获得了安全的文件传输能力:

- SCP: 命令行快速复制文件:

scp -P 58222 local_file.txt username@192.168.1.100:/remote/directory/ scp -P 58222 username@192.168.1.100:/remote/file.txt /local/directory/

- SFTP: 交互式文件传输,支持图形化客户端(如FileZilla, WinSCP),连接时使用SSH端口和凭证。

个人观点 在桌面环境启用SSH,看似为服务器设计的操作,实则极大提升了桌面系统的灵活性和可管理性,关键不在于“能否开启”,而在于“如何安全地开启”,忽略端口修改、禁用root登录、强制密钥认证这些加固措施,无异于将系统暴露在风险之中,真正的便捷,永远建立在严谨的安全实践之上,每一次安全的远程连接,都是对高效工作流的可靠保障。