CentOS免密钥登录:安全高效的服务器管理之道

每次登录服务器都要输入冗长密码?管理多台主机时频繁认证是否拖慢了效率?传统密码登录不仅操作繁琐,更存在被暴力破解的安全隐患,CentOS免密钥登录(SSH Key Authentication)正是解决这些痛点的核心技术。

密钥登录:为何优于传统密码?

安全性飞跃:

- 数学级防护: 基于非对称加密(RSA/ECDSA/Ed25519算法),公钥可公开分发,私钥绝对保密,破解私钥的计算难度远超穷举密码。

- 杜绝暴力破解: 攻击者无法通过网络嗅探或暴力尝试获取私钥内容。

- 禁用密码登录(可选): 配置成功后,可彻底关闭服务器的密码SSH登录通道,根除密码泄露风险。

效率革命:

- 一键登录: 配置完成后,登录服务器无需输入密码,实现秒级连接。

- 自动化基石: 脚本、定时任务(cron)、配置管理工具(Ansible/Puppet)依赖免密登录实现无人值守操作。

- 集群管理利器: 管理数十甚至上百台服务器时,免密登录是高效运维的生命线。

实战配置:三步实现免密登录

核心原理: 客户端生成密钥对,将公钥部署到目标服务器用户的~/.ssh/authorized_keys文件中,登录时,客户端用私钥证明身份,服务器用对应公钥验证。

环境准备:

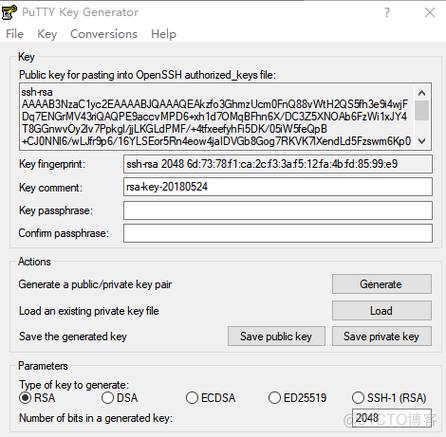

- 客户端: 您用于连接服务器的本地机器(Linux/macOS终端或Windows上的PuTTY/WSL)。

- 服务器: 目标CentOS主机。

- 权限: 客户端和服务器上对应用户的

~/.ssh目录操作权限。

步骤详解:

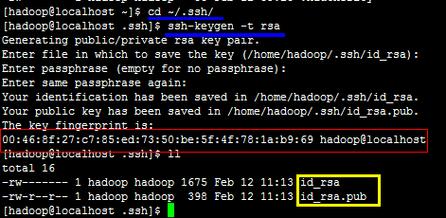

客户端生成密钥对(本地操作)

ssh-keygen -t ed25519 -C "your_email@example.com" # 推荐使用更安全高效的Ed25519算法 # 或使用兼容性更广的 RSA: ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

- 按提示操作:

- 保存密钥文件路径(默认

~/.ssh/id_ed25519或~/.ssh/id_rsa)。 - 强烈建议设置强密码(Passphrase) 为私钥再添一层保护,后续可使用

ssh-agent管理,避免每次输入。

- 保存密钥文件路径(默认

- 生成成功后,

~/.ssh/目录下会包含:id_ed25519(或id_rsa): 您的私钥,必须严格保密!权限应为600(-rw-------)。id_ed25519.pub(或id_rsa.pub): 公钥需要复制到服务器。

- 按提示操作:

上传公钥到目标服务器使用

ssh-copy-id(最简便,需客户端支持且服务器允许密码登录)ssh-copy-id -i ~/.ssh/id_ed25519.pub username@centos-server-ip

- 替换

username为服务器用户名,centos-server-ip为服务器IP或域名。 - 系统会提示输入该用户在服务器上的登录密码,成功后,公钥会自动添加到服务器用户家目录下的

~/.ssh/authorized_keys文件末尾(如无则创建)。

手动复制(通用)

- 在客户端查看公钥内容:

cat ~/.ssh/id_ed25519.pub

- 复制输出的完整(通常以

ssh-ed25519 AAAAC3Nza...或ssh-rsa AAAAB3Nza...开头)。 - 登录到目标服务器(使用密码或现有方式)。

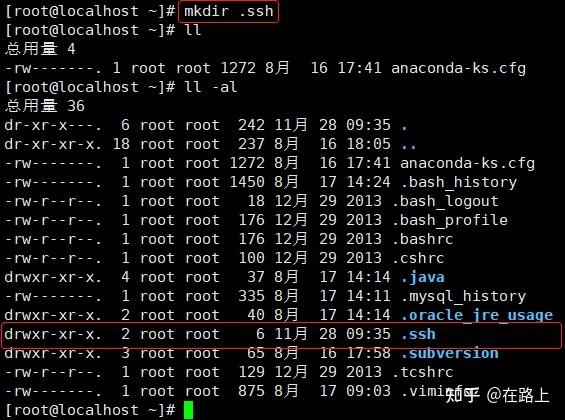

- 确保服务器用户家目录存在

.ssh目录,权限为700(drwx------):mkdir -p ~/.ssh chmod 700 ~/.ssh

- 将复制的公钥内容追加到

~/.ssh/authorized_keys文件,并设置严格权限:echo "粘贴复制的完整公钥内容" >> ~/.ssh/authorized_keys chmod 600 ~/.ssh/authorized_keys # 关键!权限过宽会导致SSH拒绝使用

- 替换

验证免密登录

- 在客户端尝试登录:

ssh username@centos-server-ip

- 如果设置了私钥Passphrase且未使用

ssh-agent,会提示输入Passphrase(不是服务器密码)。 - 成功登录即表示配置正确!如果失败,请跳转至下文“常见问题排查”。

- 在客户端尝试登录:

强化安全与高级应用

禁用服务器密码登录(强烈推荐) 配置成功后,为根除密码爆破风险,谨慎修改服务器SSH配置:

sudo vi /etc/ssh/sshd_config

找到并修改:

PasswordAuthentication no # 将 yes 改为 no ChallengeResponseAuthentication no # 通常默认是 no重要:

- 确保至少有一个公钥已正确添加到允许登录用户的

authorized_keys中。 - 使用

sudo systemctl reload sshd应用配置(不要退出当前连接!)。 - 另开一个终端窗口测试免密登录成功,再关闭当前连接,这是防止配置错误导致自己锁在服务器外的关键步骤!

- 确保至少有一个公钥已正确添加到允许登录用户的

使用

ssh-agent管理私钥Passphrase 避免每次登录都输入Passphrase:eval "$(ssh-agent -s)" # 启动agent ssh-add ~/.ssh/id_ed25519 # 添加私钥并输入一次Passphrase,后续会话可记住

为不同服务器使用不同密钥对 管理多台主机更安全清晰:

ssh-keygen -t ed25519 -f ~/.ssh/id_ed25519_servername -C "Key for servername"

登录时指定密钥:

ssh -i ~/.ssh/id_ed25519_servername username@server-ip

或在

~/.ssh/config中配置别名:Host myserver HostName server-ip User username IdentityFile ~/.ssh/id_ed25519_servername之后只需

ssh myserver即可。

常见问题精准排查

权限问题 (最常见!):

- 服务器

.ssh目录权限必须是700(drwx------)。 - 服务器

authorized_keys文件权限必须是600(-rw-------)。 - 客户端私钥文件权限必须是

600。 - 用户家目录权限不应过宽(如组/其他用户有写权限

chmod g-w, o-w ~)。

- 服务器

文件路径/内容错误:

- 确认公钥内容完整无误地复制到了服务器

~/.ssh/authorized_keys文件中(无多余空格、换行符)。 - 确保使用的是公钥(

.pub文件内容),而非私钥。

- 确认公钥内容完整无误地复制到了服务器

SELinux 干扰: 如果服务器启用了SELinux且严格模式,尝试恢复

.ssh目录上下文:restorecon -Rv ~/.ssh

查看详细日志: 在服务器端查看SSH登录日志(

/var/log/secure或/var/log/auth.log),或客户端使用ssh -v username@server-ip输出详细调试信息,定位具体错误原因。

免密钥登录不是一项可选技巧,而是CentOS服务器安全高效运维的基石,熟练掌握其原理与配置,能显著提升管理效率,并为系统筑牢一道难以攻破的认证防线,务必重视每一步的权限设置与安全加固,将便捷性与安全性完美融合,这才是专业运维的核心价值所在。