理解chroot的核心功能

在Linux系统中,chroot(Change Root)是一个强大的工具,能够将进程的根目录切换到指定路径,从而创建一个隔离的运行环境,对于CentOS用户而言,掌握chroot技术可以帮助解决系统维护、软件测试或故障修复等问题,本文将深入探讨如何在CentOS系统中正确使用chroot,并分析其应用场景与潜在风险。

**chroot的基础原理

chroot的核心是通过修改进程的根目录路径,限制其对系统其他部分的访问权限,假设将某个进程的根目录设置为/mnt/centos_env,该进程只能访问该目录及其子目录下的文件,而无法触及宿主系统的其他区域,这种特性使其常用于以下场景:

1、系统修复:当原系统无法启动时,可通过挂载磁盘并进入chroot环境修复关键配置或软件。

2、软件兼容性测试:为旧版或特定版本的应用构建独立运行环境。

3、安全隔离:限制高风险进程的访问范围,降低系统被攻击的可能性。

CentOS中配置chroot环境的步骤

以下是在CentOS 7/8系统上搭建chroot环境的标准流程:

**1. 准备工作

- 确保已挂载目标文件系统(例如挂载到/mnt/centos_env)。

- 安装必要工具包:

yum install -y debootstrap rpm yum-utils

**2. 构建基础环境

- 创建目录结构并复制关键文件:

mkdir -p /mnt/centos_env/{bin,lib,lib64,etc,usr,var}

cp -r /bin/bash /mnt/centos_env/bin/

cp -r /lib64/{ld-linux-x86-64.so.2,libc.so.6} /mnt/centos_env/lib64/- 初始化软件包管理器(以CentOS 8为例):

dnf --installroot=/mnt/centos_env install --releasever=8 base

**3. 进入chroot环境

- 挂载虚拟文件系统:

mount --bind /proc /mnt/centos_env/proc mount --bind /sys /mnt/centos_env/sys mount --bind /dev /mnt/centos_env/dev

- 执行chroot命令:

chroot /mnt/centos_env /bin/bash

**4. 验证与退出

- 在chroot环境中运行命令(如ls /)确认环境正常。

- 退出时需解除挂载:

exit

umount /mnt/centos_env/{proc,sys,dev}chroot的局限性及注意事项

尽管chroot功能强大,但其并非万能解决方案,以下几点需特别注意:

非完全隔离:chroot无法限制进程对CPU、内存等资源的访问,亦不能阻止内核级攻击。

依赖项缺失:若未正确复制动态库或配置文件,可能导致环境无法运行。

权限问题:chroot环境中的用户权限与宿主系统一致,需谨慎分配。

推荐操作习惯:

- 每次进入chroot前备份关键数据。

- 使用ldd命令检查二进制文件的依赖关系。

- 避免在chroot中运行高权限服务(如SSH)。

**实际应用场景分析

案例1:修复损坏的Grub引导

当系统因Grub配置错误无法启动时,可通过Live CD挂载原系统分区,进入chroot环境重新安装引导程序:

grub2-install --root-directory=/mnt/centos_env /dev/sda

案例2:构建多版本PHP测试环境

通过chroot为不同PHP版本创建独立目录,避免依赖冲突,提升开发效率。

**个人观点

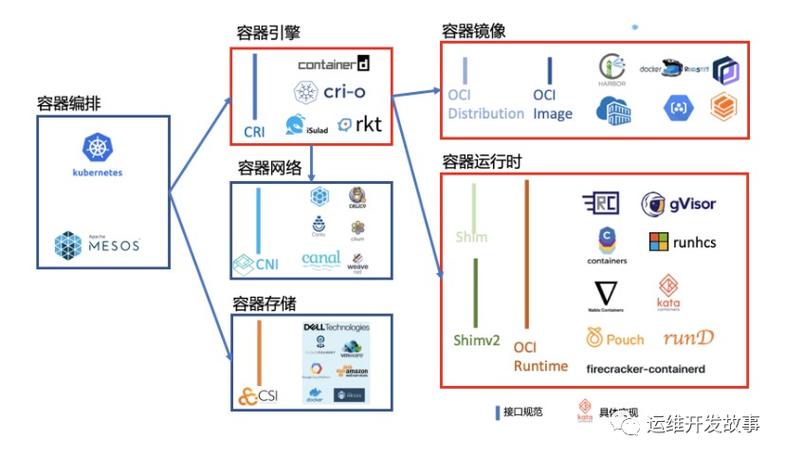

chroot作为Linux系统的经典工具,其价值在于快速构建轻量级隔离环境,尤其适合需要灵活性与低开销的场景,随着容器技术(如Docker)的普及,部分功能可能被更现代化的方案替代,对于CentOS用户而言,建议根据实际需求选择:若仅需临时隔离环境,chroot仍是高效的选择;若追求完整的资源隔离与可移植性,则需转向容器或虚拟机技术,理解工具的本质与适用边界,才能最大化技术投入的回报。