深入解析CentOS hosts.deny:加固服务器访问控制的核心防线

场景重现:服务器监控突然告警,SSH登录尝试在短短几分钟内暴增数百次,面对这种典型的暴力破解攻击,除了强化密码策略,还有什么能快速封堵恶意IP?答案就在 /etc/hosts.deny 这个看似简单的配置文件中,作为系统安全的基石,hosts.deny 配合 hosts.allow 构成了CentOS服务器访问控制的第一道闸门。

TCP Wrappers与双文件机制:访问控制的基石

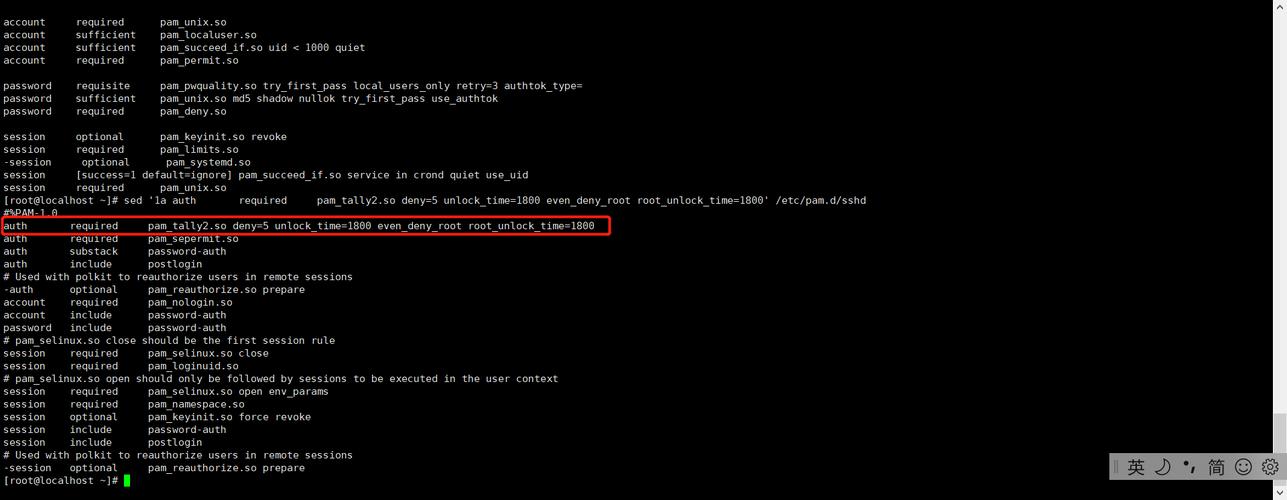

守护进程 tcpd 是幕后功臣,它在特定网络服务(如SSH、FTP)与实际进程间建立审查层,当连接请求到达时:

hosts.allow优先判定:系统首先扫描此文件,若找到匹配规则(如允许特定IP或网段),立即放行请求。hosts.deny兜底拦截:若hosts.allow无匹配项,则检查hosts.deny,匹配即拒绝连接。- 默认放行:两文件均未命中规则,连接将被允许。

关键特性速览: | 特性 | hosts.allow | hosts.deny | | :--------------- | :-------------------------------------- | :-------------------------------------- | | 检查顺序 | 优先 | 次级 | | 匹配结果 | 允许访问 | 拒绝访问 | | 默认行为 | 无匹配则进入 hosts.deny 检查 | 无匹配则允许访问 | | 典型应用场景 | 放行可信IP、内部网络 | 封禁攻击源、可疑地区IP、扫描器 |

实战配置:精准编写 hosts.deny 规则

配置文件语法清晰一致:

<服务进程列表> : <客户端列表> [: <可选执行命令>]

常用规则示例与解析:

全局拦截特定IP:

ALL : 192.168.1.100

ALL:作用于所有受TCP Wrappers保护的服务(如sshd, vsftpd)。168.1.100:拒绝此IP的任何连接请求。

封禁整个网段:

sshd : 203.0.113.0/24

- 仅针对SSH服务 (

sshd)。 - 拒绝整个

0.113.0到0.113.255网段的SSH连接。

- 仅针对SSH服务 (

屏蔽域名/主机名 (谨慎使用,依赖DNS解析):

vsftpd : .example.com

- 拒绝所有来自

*.example.com域主机的FTP连接。

- 拒绝所有来自

复杂条件组合:

sshd : 192.168.2. EXCEPT 192.168.2.50

- 拒绝

168.2.0/24网段访问SSH,但放行168.2.50。

- 拒绝

攻击触发自动封禁(进阶):

sshd : ALL : spawn (/usr/sbin/iptables -A INPUT -s %a -j DROP) && echo "Blocked %a via iptables on `date`" >> /var/log/deny.log

- 当规则触发时,自动执行命令:用iptables永久封锁IP (

%a代表客户端IP)。 - 记录封锁日志。注意:需确保命令路径正确,避免循环阻塞。

- 当规则触发时,自动执行命令:用iptables永久封锁IP (

配置生效:

- 修改后保存文件,规则即时生效,无需重启服务或系统。

- 使用

tcpdchk检查语法:tcpdchk。 - 使用

tcpdmatch测试规则:tcpdmatch sshd 192.168.1.100。

真实防御案例:从日志到行动

识别攻击源: 检查

/var/log/secure(SSH日志):grep 'Failed password' /var/log/secure

频繁出现类似记录:

May 10 14:22:35 server sshd[12345]: Failed password for root from 61.222.333.444 port 56789 ssh2

实施封锁: 编辑

/etc/hosts.deny,添加:sshd : 61.222.333.444

保存后,该IP的SSH访问立即被阻断。

批量处理攻击IP (结合自动化工具更佳):

# 提取近期失败次数多的IP (示例) grep 'Failed password' /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr | head -n 10 > suspicious_ips.txt # 将IP追加到hosts.deny (谨慎操作,确认IP) awk '{print "sshd : " $2}' suspicious_ips.txt >> /etc/hosts.deny

关键局限与最佳实践

必须了解的局限:

- 仅限TCP Wrappers守护服务:现代服务如HTTP/HTTPS (Nginx/Apache)、邮件 (Postfix) 通常不依赖它,需配置其自身的防火墙或安全模块。

- 不适用systemd socket激活服务。

- 域名依赖风险:若攻击者伪造反向DNS记录或DNS失效,可能导致误封或失效。

提升效能的策略:

- 与防火墙协同:

hosts.deny快速响应,结合iptables/firewalld实现网络层深度防御。 - 融合Fail2ban:利用Fail2ban自动分析日志,动态更新

hosts.deny或防火墙规则,实现智能封禁。 - 定期维护:审查文件内容,清除过时规则,避免冗余影响性能或管理。

- 精准定位:优先封禁服务级别 (

sshd:),避免滥用ALL:导致意外阻断合法连接。 - 详尽日志:利用

spawn选项记录封锁操作,便于审计追踪。

运维视角:十多年与服务器安全打交道,/etc/hosts.deny 始终是应急响应中最直接的工具,它的价值不在于替代复杂防火墙,而在于提供一种轻量级、即时生效的访问控制手段,当凌晨三点遭遇暴力破解,一条精准的 hosts.deny 规则往往比重启防火墙服务更快速有效,真正的安全防御是分层的——将它与强密码、密钥认证、端口限制、定期更新和实时监控结合,才能在攻防对抗中构筑稳固的堡垒,安全没有终点,持续关注、及时响应、深度防御才是关键。