CentOS 6.5系统中曝出一个与Bash Shell相关的高危安全漏洞,该漏洞被命名为“Shellshock”,编号CVE-2014-6271,这一漏洞影响范围广泛,尤其对仍在使用旧版本操作系统的服务器管理员构成了严峻挑战,本文将就该漏洞的形成机制、潜在危害及修复方式展开说明,帮助用户快速应对风险。

Bash(Bourne Again Shell)是Linux和Unix系统中广泛使用的命令解释器,负责处理用户输入的命令,该漏洞源于Bash在解析环境变量时存在缺陷,攻击者可通过构造特殊变量值执行任意命令,这意味着,即便某个服务本身没有漏洞,只要其调用Bash处理数据,就可能成为入侵的入口。

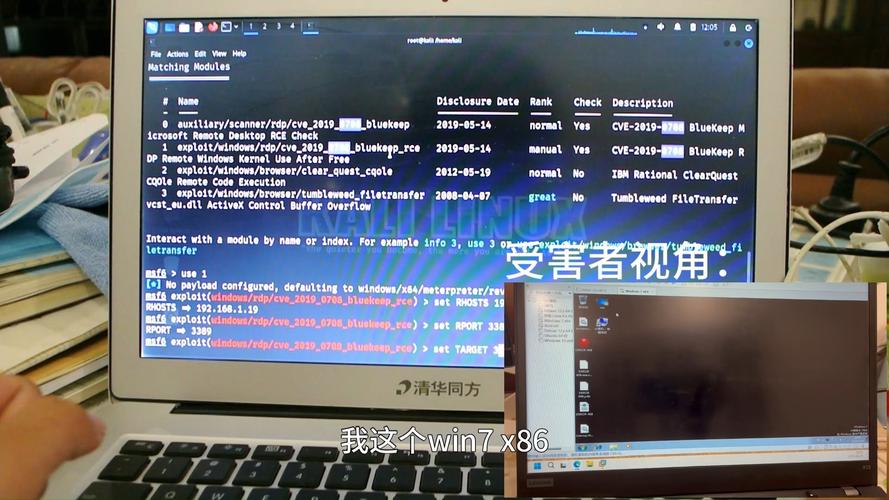

CGI脚本、DHCP客户端、OpenSSH等系统组件在某些情况下都会调用Bash,攻击者利用此漏洞可在受影响的系统上远程执行命令,获取控制权限,进而窃取数据、植入恶意程序或发动进一步攻击,对于仍运行CentOS 6.5的服务器而言,由于系统版本较老,若不及时修补,面临的威胁更为严重。

如何检测系统是否存在Bash漏洞?用户可在终端中执行以下命令:

env x='() { :;}; echo vulnerable' bash -c "echo test"若输出中包含“vulnerable”字样,则表明系统存在漏洞,需立即采取修复措施。

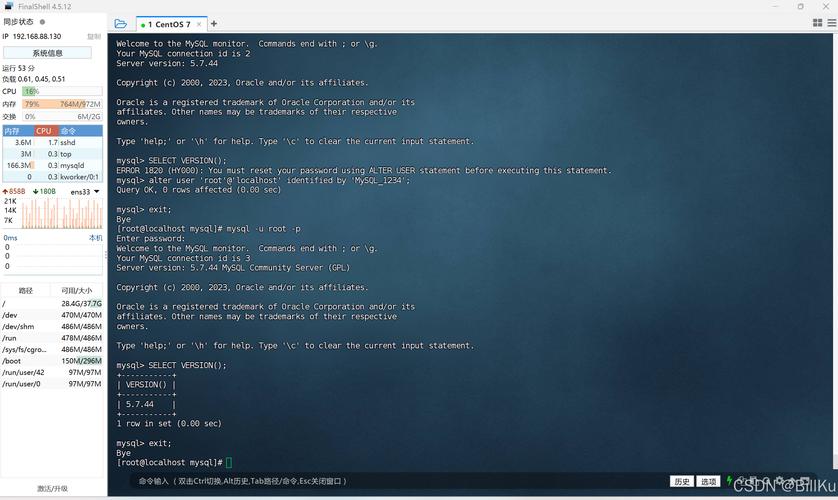

修复该漏洞的主要方法是升级Bash软件包,CentOS官方已发布相应更新,用户可通过yum工具进行安装,具体命令如下:

yum update bash完成更新后,建议重新检测系统状态,确保漏洞已被彻底修复,为避免服务重启过程中出现异常,建议更新后重启受影响的服务或整个系统。

需要特别注意的是,某些应用程序可能依赖于旧版Bash的特定行为,因此在升级前最好在测试环境中进行验证,防止出现兼容性问题,对于无法立即升级的生产系统,可考虑通过防火墙策略限制不必要的对外访问,降低被攻击的风险。

长期以来,Linux系统以稳定性与安全性著称,但并不意味着可以忽视安全更新,尤其是企业服务器,往往承载关键业务和数据,一旦遭受攻击,可能造成重大损失,管理员应建立定期更新机制,密切关注安全公告,及时处理已知漏洞。

从更广泛的角度看,Shellshock漏洞提醒我们,基础软件中也存在严重安全隐患,即便是一个使用多年的稳定版本,仍有可能发现未知缺陷,维护系统安全不仅需要技术手段,更要求管理员具备持续学习的意识和快速响应能力。

作为系统管理者,应养成良好的维护习惯,包括定期检查系统状态、合理配置权限、启用日志审计,并制定可行的应急响应计划,安全是一个持续的过程,不能依赖某一次修补而一劳永逸。

当前,CentOS 6系列已停止官方支持,建议用户尽快迁移至更高版本的发行版,如CentOS 7或8,以获得更长期的安全更新和技术支持,在网络安全威胁日益复杂的今天,保持系统更新是最基本且有效的防御策略。

只有真正重视系统安全,才能在不断变化的威胁环境中保持稳健运行。